Studiengang Betriebswirtschaft Fach Wirtschaftsinformatik Art der Leistung Prüfungsleistung Klausur-Knz. BW-WIG-P12–041106

Datum 06.11.2004

Bezüglich der Anfertigung Ihrer Arbeit sind folgende Hinweise verbindlich:

• Verwenden Sie ausschließlich das vom Aufsichtsführenden zur Verfügung gestellte Papier, und geben Sie sämtliches Papier (Lösungen, Schmierzettel und nicht gebrauchte Blätter) zum Schluss der Klausur wieder bei Ihrem Aufsichtsführenden ab. Eine nicht vollständig abgegebene Klausur gilt als nicht be- standen.

• Beschriften Sie jeden Bogen mit Ihrem Namen und Ihrer Immatrikulationsnummer. Lassen Sie bitte auf jeder Seite 1/3 ihrer Breite als Rand für Korrekturen frei, und nummerieren Sie die Seiten fortlaufend.

Notieren Sie bei jeder Ihrer Antworten, auf welche Aufgabe bzw. Teilaufgabe sich diese bezieht.

• Die Lösungen und Lösungswege sind in einer für den Korrektanten zweifelsfrei lesbaren Schrift ab- zufassen. Korrekturen und Streichungen sind eindeutig vorzunehmen. Unleserliches wird nicht bewertet.

• Bei nummerisch zu lösenden Aufgaben ist außer der Lösung stets der Lösungsweg anzugeben, aus dem eindeutig hervorzugehen hat, wie die Lösung zustande gekommen ist.

• Zur Prüfung sind bis auf Schreib- und Zeichenutensilien ausschließlich die nachstehend genannten Hilfsmittel zugelassen. Werden andere als die hier angegebenen Hilfsmittel verwendet oder Täu- schungsversuche festgestellt, gilt die Prüfung als nicht bestanden und wird mit der Note 5 bewertet.

Hilfsmittel :

Bearbeitungszeit: 90 Minuten HFH-Taschenrechner

Anzahl Aufgaben: - 8 -

Höchstpunktzahl: - 100 - Vorläufiges Bewertungsschema:

Punktzahl

von bis einschl. Note

95 100 1,0 sehr gut

90 94,5 1,3 sehr gut

85 89,5 1,7 gut

80 84,5 2,0 gut

75 79,5 2,3 gut

70 74,5 2,7 befriedigend

65 69,5 3,0 befriedigend

60 64,5 3,3 befriedigend

55 59,5 3,7 ausreichend

50 54,5 4,0 ausreichend

0 49,5 5,0 nicht ausreichend

Klausuraufgaben, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

BW-WIG-P12–041106 Seite 1/4

Aufgabe 1 insg. 13 Punkte

Bitte beachten Sie:

Diese Aufgabe wird in 2 Versionen A und B angeboten:

• Version A bezieht sich auf die Erstauflage von Studienbrief 1 „Systemgrundlagen“

• Version B bezieht sich auf die 2. Auflage des Studienbriefes 1 „Systemgrundlagen“ aus dem Jahr 2004 (01-0012-001-2).

Bitte entscheiden Sie sich in Abhängigkeit der zur Vorbereitung benutzten Auflage des Studienbriefes 1 für eine Version und bearbeiten Sie die entsprechenden Fragestellungen.

Version A:

Rechnerintern werden nummerische und alphanummerische Daten als binäre Größen dargestellt.

1.1 Konvertieren Sie die Dezimalzahl 17 insgesamt in eine Dualzahl. Bitte geben Sie den Lö- sungsweg an.

3 Pkte 1.2 Konvertieren Sie die Dualzahl 10010 in eine Dezimalzahl. Bitte geben Sie den Lösungsweg

an.

3 Pkte

1.3 Wie viele Byte gehören zu einem Kilobyte? 1 Pkt

1.4 Was verstehen Sie unter einer ungepackten Zahlendarstellung? 2 Pkte 1.5 Was verstehen Sie bei einem Zahlensystem unter dem Begriff „Stellenwertsystem“? 2 Pkte 1.6 Welcher Code ist typisch im PC-Bereich und wie viele Byte werden zur Speicherung eines

Textes von 8 Zeichen Länge in diesem Code benötigt? 2 Pkte

Version B:

Rechnerintern werden nummerische und alphanummerische Daten als binäre Größen dargestellt.

1.1 Konvertieren Sie die Dezimalzahl 22 insgesamt in eine Dualzahl. Bitte geben Sie den Lö- sungsweg an.

3 Pkte 1.2 Konvertieren Sie die Dezimalzahl 49 in eine Hexadezimalzahl. Bitte geben Sie den Lösungs-

weg an.

3 Pkte 1.3 Wandeln Sie die Dualzahl 10000111 in eine Hexadezimalzahl um. Bitte geben Sie den Lö-

sungsweg an.

3 Pkte

1.4 Was verstehen Sie unter einem Code? 2 Pkte

1.5 Was verstehen Sie unter einer gepackten Zahlendarstellung? 2 Pkte

Klausuraufgaben, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

Aufgabe 2 insg. 8 Punkte

Die Geschäftsführung der Firma „Global“ plant umfassende Änderungen in der Organisation des Unternehmens.

Durch Konzentration auf die „Kerngeschäfte“ und Auslagerung ganzer Bereiche (z.B. Buchhaltung, Personal, Datenverarbeitung) soll das Wachstum des Unternehmens beschleunigt werden. In einer ersten Beratung sollen Sie die Geschäftsleitung über die Möglichkeiten und Risiken des Outsourcings der betrieblichen Informationsver- arbeitung informieren.

Beschreiben Sie kurz jeweils 4 wesentliche Vor- und Nachteile, die beim Outsourcing des DV-Bereichs entste- hen können.

Aufgabe 3 insg. 14 Punkte

Bitte beachten Sie:

Diese Aufgabe wird in 2 Versionen A und B angeboten:

• Version A bezieht sich auf die Erstauflage von Studienbrief 1 „Rechnerkommunikation“

• Version B bezieht sich auf die 2. Auflage des Studienbriefes 1 „Rechnerkommunikation“ aus dem Jahr 2004 (01-0012-002-2).

Bitte entscheiden Sie sich in Abhängigkeit der zur Vorbereitung benutzten Auflage des Studienbriefes 2 für eine Version und bearbeiten Sie die entsprechenden Fragestellungen.

Version A:

Der Leiter einer Behörde, deren zentrale Aufgabe die Prüfung von Fördermittelanträgen ist, hat an einer Weiter- bildungsveranstaltung zu Fragen des Einsatzes von Rechentechnik für Verwaltungsprozesse teilgenommen. Dort wurde u.a. über Groupware- und Workflow-Management-Softwarekonzepte für interne/schwach strukturierte Kommunikation referiert.

3.1 Beschreiben Sie die wichtigsten Eigenschaften und Zielstellungen von Groupware und Workflow-Management Systemen.

8 Pkte 3.2 Welches dieser beiden Konzepte ist für die Umsetzung im Bereich der stark formalisierten und

arbeitsteiligen Bearbeitung von Fördermittelanträgen zu bevorzugen? Begründen Sie Ihre Aussage.

3 Pkte

3.3 Ein weiteres wichtiges Thema der Veranstaltung war die Problematik „Medienbrüche“.

Erläutern Sie den Begriff Medienbruch an einem selbst gewählten Beispiel.

3 Pkte

Version B

Die Sicherung der Kommunikationsvorgänge macht eine Verschlüsselung der zu übertragenden Informationen notwendig.

3.1 Erläutern Sie kurz die Begriffe Authentizität und Datenintegrität. 4 Pkte 3.2 Erläutern Sie kurz das Prinzip der symmetrischen und asymmetrischen Verschlüsselungsver-

fahren. 7 Pkte

3.3 Welche Funktion hat eine elektronische Signatur? 3 Pkte

Klausuraufgaben, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

BW-WIG-P12–041106 Seite 3/4

Aufgabe 4 insg. 6 Punkte

Wesentliche Motive zum Aufbau von Rechnernetzen sind die Schaffung von

• Funktionsverbund

• Kommunikationsverbund

• Datenverbund.

Erläutern Sie diese Motive an je einem selbst gewählten Beispiel.

Aufgabe 5 insg. 21 Punkte

Die Umsetzung einer Datenbanklösung mittels eines relationalen Datenbanksystems erfordert die vorherige Normalisierung des Datenmodells.

5.1 Wozu ist die Normalisierung notwendig? 2 Pkte

5.2 Beschreiben Sie die Regeln zur Bildung von Relationen in erster, zweiter und dritter Normal- form.

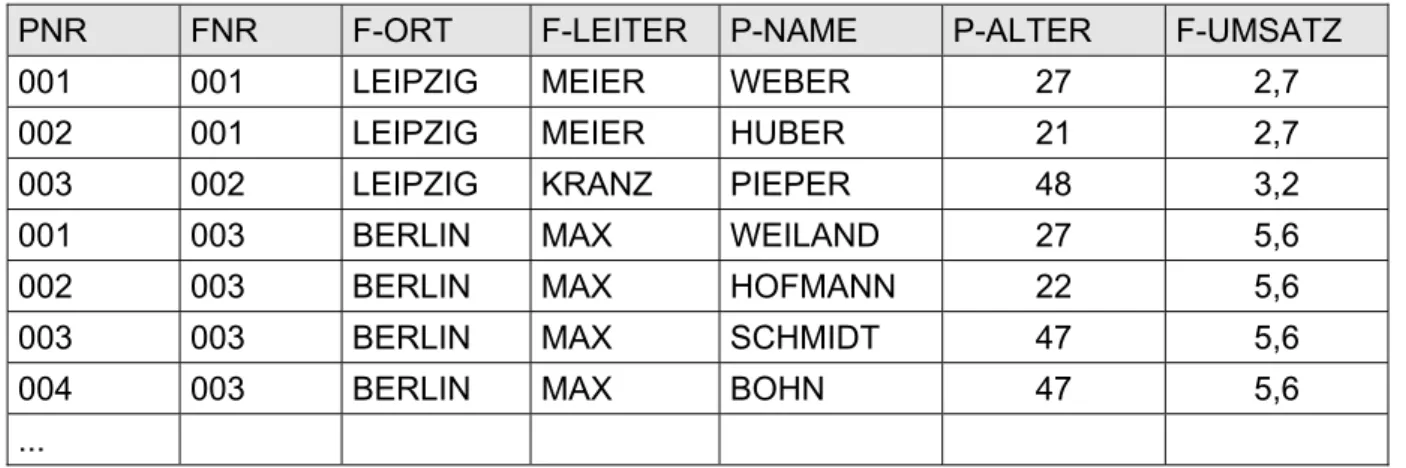

9 Pkte 5.3 Die Kombination der Felder PNR und FNR sollen den Primärschlüssel der nachfolgenden

Tabelle bilden. Welche Funktion hat ein Primärschlüssel im relationalen Datenbankmodell?

2 Pkte 5.4 In welcher Normalform befindet sich die nachfolgende Tabelle (Auszug)? Begründen Sie Ihre

Aussage. 8 Pkte

PNR FNR F-ORT F-LEITER P-NAME P-ALTER F-UMSATZ

001 001 LEIPZIG MEIER WEBER 27 2,7

002 001 LEIPZIG MEIER HUBER 21 2,7

003 002 LEIPZIG KRANZ PIEPER 48 3,2

001 003 BERLIN MAX WEILAND 27 5,6

002 003 BERLIN MAX HOFMANN 22 5,6

003 003 BERLIN MAX SCHMIDT 47 5,6

004 003 BERLIN MAX BOHN 47 5,6

...

Klausuraufgaben, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

Aufgabe 6 insg. 22 Punkte

Ein Verlag hat sich auf den Vertrieb von Computerliteratur über das Internet spezialisiert. Die Kunden des Ver- lags können aus den angebotenen Titeln wählen und bekommen diese per Paketdienst inklusive der Rechnung zugestellt. Die Rechnungslegung erfolgt nach folgenden (stark vereinfachten) verbal beschriebenen Vorgaben:

• jeder bestellte Titel (Position) wird mit seiner Bestellnummer, der Stückzahl und dem Einzelpreis eingege- ben und auf der Rechnung ausgewiesen.

• zu jeder Position wird ein Gesamtpreis als Produkt aus Einzelpreis und Stückzahl berechnet und auf der Rechnung ausgewiesen.

• über einen mit „Weiter? Ja/Nein“ gesteuerten Zyklus sollen beliebig viele Positionen zu einer Rechnung be- arbeitet werden können.

• die Summe über alle Positionen (Rechnungssumme) wird gebildet und auf der Rechnung ausgewiesen.

• ist die Rechnungssumme kleiner als 100,00 € wird eine Versandpauschale in Höhe von 5,00 € berechnet und auf der Rechnung ausgewiesen, ist die Rechnungssumme größer gleich 100,00 € wird als Versandpauschale 0,00 € ausgewiesen.

• Der Rechnungsendbetrag (Summe aus Rechnungssumme und Versandpauschale) wird auf der Rechnung ausgewiesen.

6.1 Erstellen Sie einen fein gegliederten Algorithmus in Form eines Struktogramms (NASSI- SHNEIDERMANN-Diagramm) zur Rechnungslegung für eine Rechnung nach oben genannten Vorgaben.

16 Pkte

6.2 Eine alternative Darstellungsform von Algorithmen ist der Programmablaufplan (PAP).

Zeichnen Sie einen PAP, der eine fußgesteuerte Iteration (Zyklus) darstellt.

(Hinweis: Die Elemente in diesem PAP müssen nicht beschriftet werden.)

6 Pkte

Aufgabe 7 insg. 10 Punkte

Der Begriff des Protyping wird im Zusammenhang mit alternativen Vorgehensmodellen zum „reinen“ Phasen- modell verwendet.

7.1 Erklären Sie die wesentlichen Merkmale und Ziele des Prototyping. 4 Pkte 7.2 Nennen und erklären Sie 2 verschiedene Arten von Prototypen. 6 Pkte

Aufgabe 8 insg. 6 Punkte

Drucker gehören zu den wichtigsten Ausgabegeräten und arbeiten auf Basis unterschiedlicher Drucktechniken.

Eine der Unterscheidungsmöglichkeiten ist die Einteilung in Impact- bzw. Non-Impact-Drucker.

8.1 Welches Kriterium wird zur Zuordnung in diese beiden Kategorien benutzt? 2 Pkte 8.2 Ordnen Sie die Druckertypen Matrix-, Laser-, Tintenstrahl- und Thermodrucker diesen beiden

Kategorien zu. 4 Pkte

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft BW-WIG-P12–041106

Korrekturrichtlinie zur Prüfungsleistung Wirtschaftsinformatik am 06.11.2004

Betriebswirtschaft BW-WIG-P12 – 041106

Für die Bewertung und Abgabe der Prüfungsleistung sind folgende Hinweise verbindlich:

• Die Vergabe der Punkte nehmen Sie bitte so vor, wie in der Korrekturrichtlinie ausgewiesen. Eine summari- sche Angabe von Punkten für Aufgaben, die in der Korrekturrichtlinie detailliert bewertet worden sind, ist nicht gestattet.

• Nur dann, wenn die Punkte für eine Aufgabe nicht differenziert vorgegeben sind, ist ihre Aufschlüsselung auf die einzelnen Lösungsschritte Ihnen überlassen.

• Stoßen Sie bei Ihrer Korrektur auf einen anderen richtigen als den in der Korrekturrichtlinie angegebenen Lö- sungsweg, dann nehmen Sie bitte die Verteilung der Punkte sinngemäß zur Korrekturrichtlinie vor.

• Rechenfehler sollten grundsätzlich nur zur Abwertung des betreffenden Teilschrittes führen. Wurde mit einem falschen Zwischenergebnis richtig weitergerechnet, so erteilen Sie die hierfür vorgesehenen Punkte ohne weiteren Abzug.

• Ihre Korrekturhinweise und Punktbewertung nehmen Sie bitte in einer zweifelsfrei lesbaren Schrift vor.

• Die von Ihnen vergebenen Punkte und die daraus sich gemäß dem nachstehenden Notenschema ergebende Bewertung tragen Sie in den Klausur-Mantelbogen sowie in das Formular „Klausurergebnis“ (Ergebnisliste) ein.

• Gemäß der Diplomprüfungsordnung ist Ihrer Bewertung folgendes Bewertungsschema zugrunde zu legen:

Punktzahl Note

von bis einschl.

95 100 1,0 sehr gut

90 94,5 1,3 sehr gut

85 89,5 1,7 gut

80 84,5 2,0 gut

75 79,5 2,3 gut

70 74,5 2,7 befriedigend

65 69,5 3,0 befriedigend

60 64,5 3,3 befriedigend

55 59,5 3,7 ausreichend

50 54,5 4,0 ausreichend

0 49,5 5,0 nicht ausreichend

• Die korrigierten Arbeiten reichen Sie bitte spätestens bis zum 24. November 2004

in Ihrem Studienzentrum ein. Dies muss persönlich oder per Einschreiben erfolgen. Der angegebene Termin ist unbedingt einzuhalten. Sollte sich aus vorher nicht absehbaren Gründen ein Terminüberschreitung ab- zeichnen, so bitten wir Sie, dies unverzüglich dem Prüfungsamt der Hochschule anzuzeigen

(Tel. 040 / 35094311 bzw. birgit.hupe@hamburger-fh.de).

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

Bitte beachten Sie:

Die jeweils im Lösungstext in Klammern angeführten Punkte ( ) geben an, für welche Antwort die einzelnen Teilpunkte für die Aufgabe zu vergeben sind.

Lösung 1

vgl. SB 1, Kap. 2.2 und 2.3insg. 13 Punkte

Version A:

1.1 dezimal 17 Æ dual 10001 (1); 17=1⋅24 +0⋅23+0⋅22 +0⋅21+1⋅20 (2) (3 Pkte) 1.2 dual 10010 Æ dezimal 18 (1); 181⋅24 +0⋅23+0⋅22 +1⋅21+0⋅20 = (2) (3 Pkte)

1.3 1024 Byte gehören zu einem Kilobyte (1 Pkt)

1.4 Das 1. Halbbyte enthält das Vorzeichen einer Zahl bzw. bleibt unbenutzt (1);

das 2. Halbbyte enthält die Ziffer (Ziffernteil) (1)

(2 Pkte) 1.5 Stellenwertsystem: Abhängigkeit des Wertes vom Zeichen (1) und der

Stellung innerhalb einer Zahl (1)

(2 Pkte)

1.6 ASCII-Code (1); pro Zeichen 1 Byte, damit 8 Byte für 8 Zeichen Text (1) (2 Pkte) Version B

1.1 dezimal 22 Æ dual 10110 (1); 22=1⋅24+0⋅23+1⋅22+1⋅21+0⋅20 (2) (3 Pkte) 1.2 dezimal 49 Æ hexadezimal 31 (1); 313⋅161+1⋅160 = (2) (3 Pkte) 1.3 dual 1000 0111 Æ hexadezimal 87 (1); jeweils 4 Bit werden zu einer Hexadezimalziffer

zusammengefasst (1000 Æ hexadezimal 8, 0111 Æ hexadezimal 7) (2)

(3 Pkte) 1.4 Ein Code ist eine Zuordnung eines Zeichenvorrates zu einem anderen. (2 Pkte) 1.5 In einem Byte werden entweder 2 Ziffern oder 1 Ziffer und ein Vorzeichen dargestellt. (2 Pkte)

Lösung 2

vgl. SB 8, Kap. 5.5insg. 8 Punkte

Vorteile:

• Nutzungsmöglichkeit neuer Technologien ohne eigene Investition (1)

• Nutzung von Fremd-Kompetenz (1)

• Unabhängigkeit von eigenen Mitarbeitern (1)

• Liquiditätsgewinn durch geringere Investitionen (1)

• Entlastung von Routinearbeiten (1)

• Kosteneinsparungen (1)

(je 1 Pkt, max.

4 Pkte)

Nachteile:

• keine exakte finanzielle Kalkulation möglich (1)

• Abhängigkeit von den Investitionen des Dienstleisters (1)

• Abhängigkeit von der „Geschäftspolitik“ des Dienstleisters (1)

• kaum rückgängig zu machende Maßnahme (1)

(je 1 Pkt, max.

4 Pkte)

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

BW-WIG-P12–041106 Seite 2/5

Lösung 3

vgl. SB 2, Kap. 1.2.4.2/1.2.4.3 bzw.SB 2; Kap. 4.1 – 4.3

insg. 14 Punkte

Version A

3.1 Groupware:

• Unterstützung der koordinierten Arbeit von Gruppen mit gemeinsamer Aufgabe ohne di- rekte Steuerung des Einzelnen (1)

• Verfügbarkeit von Gruppen- und Individualkommunikationssystemen (1)

• Nutzung von Datenbanksystemen mit Texten beliebiger Länge und leistungsfähigen Re- cherchefunktionen (1)

• Differenzierte Zugriffsmechanismen und Abgleich verteilter Datenbestände (1)

• Integration von Bürokommunikationssystemen (1)

(je 1 Pkt, max.

4 Pkte)

Workflow-Management:

• Steuerung des Arbeitsablaufs zwischen allen an der Bearbeitung eines Geschäftsprozes- ses beteiligten Mitarbeiter (1)

• elektronische Verfügbarkeit des Vorgangs und der erforderlichen Unterlagen (1)

• Ablaufstruktur des Vorgangs wird in einem Prozessmodell abgebildet (1)

• Abbildung der Aufbauorganisation mit entsprechenden Berechtigungen (1)

• Bearbeitungsfolge und -zeiten hinterlegt (1)

• Verantwortlichkeiten und Kontrollmechanismen (1)

• Transaktionssicherung (1)

(je 1 Pkt, max.

4 Pkte)

3.2 Workflow-Management (1); typischer Fall für Vorgangsbearbeitung mit Verantwortlichkei- ten, Bearbeitungsabfolgen und definierten Fristen (1); keine „lose“ Zusammenarbeit der ein- zelnen Mitarbeiter (1)

(3 Pkte) 3.3 Medienbruch: manuelles Übertragen von Daten von einem Trägermedium auf ein anderes,

oft mit aufwendiger Datenerfassung verbunden (1)

Beispiel: Ausdruck einer Auftragsbestätigung und Versand per Fax (2)

(3 Pkte)

Version B

3.1 Authentizität: Herkunft und Inhalt des eines Dokuments lassen sich definiert einem Urheber

zuweisen (2 Pkte)

Datenintegrität: Verhinderung des Modifizieren von Inhalten eines Dokuments (2 Pkte) 3.2 symmetrische Verfahren: Verwendung des gleichen Schlüssels zum Verschlüsseln und

Entschlüsseln (2); Problem Schlüsselmanagement und sichere Schlüsselübertragung (1) (3 Pkte) asymmetrische Verfahren: es existiert ein Schlüsselpaar (public und private key) (2); Ver-

schlüsselung mit public key (1); nur der Empfänger ist mit dem passenden private key zur Entschlüsselung fähig (1)

(4 Pkte) 3.3 digitale Signatur: Verschlüsselung mit privatem Schlüssel (1) und Entschlüsselung mit öf-

fentlichem Schlüssel (1) (asymmetrische Schlüssel); Sicherung der Authentizität eines Do- kuments (1)

(3 Pkte)

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

Lösung 4

vgl. SB 2, Kap. 1.3.2 bzw. 1.4insg. 6 Punkte

Kommunikationsverbund: Austausch von Nachrichten und Daten mit anderen Rechnern (1)

Beispiel: Versenden von E-Mails (1) (2 Pkte)

Funktionsverbund: Spezialisierung und Arbeitsteilung zwischen Rechnern (1)

Beispiel: Nutzung eines File-Servers (1) (2 Pkte)

Datenverbund: Nutzung verteilter Datenbestände (1)

Beispiel: Nutzung einer zentralen Kundendatei (1) (2 Pkte)

Lösung 5

vgl. SB 7, Kap. 3.4insg. 21 Punkte

5.1 Vermeidung von Redundanz und weitgehende Sicherung der semantischen Korrektheit der Datenstrukturen

(2 Pkte) 5.2 Erste NF:

Attribute müssen in jeder Zeile in gleicher Reihenfolge auftreten und dürfen nur skalare Werte und keine Widerholgruppen beinhalten.

(3 Pkte) Zweite NF:

Erste NF gegeben und alle Attribute sind funktional vom Primärschlüssel abhängig und nicht von Teilmengen des Schlüssels.

(3 Pkte)

Dritte NF:

Zweite NF gegeben und keine Abhängigkeit von Nicht-Schlüssel-Attributen untereinander. (3 Pkte) 5.3 Primärschlüssel dient zur eindeutigen Identifizierung einer Entität bzw. einer Tabellenzeile. (2 Pkte) 5.4 • Tabelle ist in erster NF (2)

• keine Wiederholgruppen und alle Attribute in gleicher Reihenfolge (2)

• zweite NF nicht gegeben, da z.B. die Attribute F-ORT oder F-LEITER nur von einem Teil des Primärschlüssel abhängig (3)

• da zweite NF nicht gegeben auch keine dritte NF möglich (1)

(8 Pkte)

Lösung 6

vgl. SB 4, Kap. 2.1.3insg. 22 Punkte

6.1 Hinweis:

Für diese Aufgabe sind auch andere Lösungen denkbar. Die Punkte sind dann sinngemäß zu verteilen.

Struktogramm: (16 Pkte)

Bewertung:

Zyklus 4 Pkte

Alternative 4 Pkte

Eingabe 2 Pkte

Ausgabe 2 Pkte

Berechnung RSUMME 2 Pkte

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

BW-WIG-P12–041106 Seite 4/5

6.2

(6 Pkte)

Lösung 7

vgl. SB 5, Kap. 4.2insg. 10 Punkte

7.1 • Prototyp enthält die wesentlichen Funktionen, Datenstrukturen und Benutzeroberfläche der endgültigen Software (1)

• iterative Softwareentwicklung mit schneller Rückkopplung zum Nutzer (1)

• frühzeitige Einbeziehung der Nutzer (1)

• höhere Transparenz im Entwicklungsprozess (1)

• Entwicklung eines ersten Prototypen mit geringem Aufwand (1)

(je 1 Pkt, max.

4 Pkte)

Korrekturrichtlinie, Prüfungsleistung 11/04, Wirtschaftsinformatik, Betriebswirtschaft HFH Hamburger Fern-Hochschule

7.2 Demonstrationsprototyp (1): Nutzung zur Projektakquisition bzw. Entscheidungsvorberei- tung; Prinzip der Handhabung und Verwendung von Werkzeugen und Materialien (2) Entwurfsprototyp (1): teilweise Realisierung sowohl in der Benutzeroberfläche als auch in der Implementation der Funktionalitäten (2)

Laborprototyp (1): vorab modellierte und realisierte Auszüge im Sinne von Experimental- systemen und Machbarkeitsstudien (2)

Pilotsystem (1): weitgehend ausgereifter Prototyp mit der Nutzungsmöglichkeit im Anwen- dungsbereich; Nutzungserfahrungen können zur Weiterentwicklung des Produkts eingesetzt werden (2)

(je 3 Pkte, max.

6 Pkte)

Lösung 8

vgl. SB 1, Kap. 4.4insg. 6 Punkte

8.1 Beschriftung des Papiers mit Anschlag (1) Æ Impact-Drucker

Beschriftung des Papiers ohne Anschlag (1) Æ Non-Impact-Drucker (2 Pkte) 8.2 Matrixdrucker (1) Æ Impact-Drucker

Laser-, (1) Tintenstrahl-, (1) Thermodrucker (1) Æ Non-Impact-Drucker (4 Pkte)