IT-Sicherheit

Prof. Dr. Harald Baier Prof. Dr. Stefan Edelkamp

Prof. Dr. Marian Magraf Sebastian G¨ artner Sven Ossenb¨ uhl

4. Dezember 2016

Inhaltsverzeichnis

1 Grundlagen der IT-Sicherheit 7

1.1 Einleitung . . . 7

1.2 Grundlegende Begriffe . . . 9

1.2.1 Information, Daten, IT-System, IT-Verbund . . . 9

1.2.2 Sicherheit (Security vs. Safety) . . . 10

1.2.3 Authentifikation, Authentisierung und Autorisation . . . 11

1.3 Schutzziele . . . 12

1.3.1 Vertraulichkeit . . . 12

1.3.2 Integrit¨at . . . 14

1.3.3 Authentizit¨at . . . 14

1.3.4 Zurechenbarkeit . . . 15

1.3.5 Verf¨ugbarkeit . . . 16

1.3.6 Anonymit¨at, Pseudonymit¨at . . . 17

1.4 Weitere grundlegende Begriffe . . . 18

1.4.1 Gefahr, Bedrohung, Verwundbarkeit und Risiko . . . 18

1.4.2 Angriff . . . 20

1.4.3 Angreifertypen . . . 21

1.4.4 Abwehr von Angriffen . . . 22

1.5 Rechtlicher Rahmen und Privacy by Design . . . 22

1.6 Security Management . . . 24

1.7 Zusammenfassung . . . 27

1.8 Ubungsaufgaben zum Kapitel . . . .¨ 28

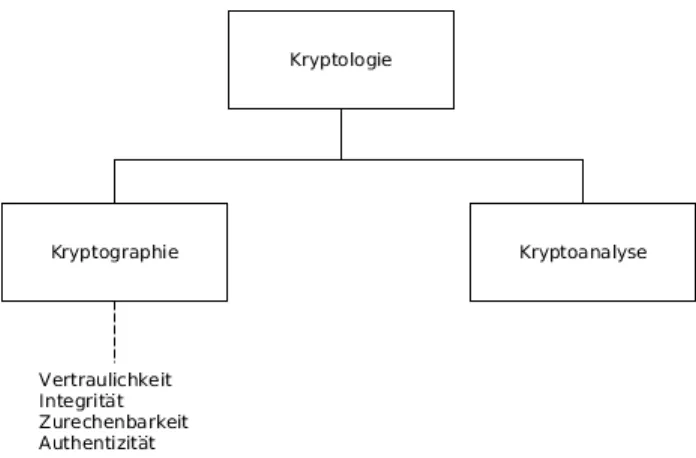

2 Einf¨uhrung in die Kryptologie 29 2.1 Kryptographie . . . 29

2.2 Verschl¨usselungsverfahren . . . 31

2.2.1 Symmetrische Verschl¨usselungsverfahren . . . 33

2.2.2 Asymmetrische Verschl¨usselungsverfahren . . . 35

2.2.3 Hybride Verschl¨usselungsverfahren . . . 36

2.3 Signaturverfahren . . . 37

2.3.1 Symmetrische Signaturverfahren – Message Authentication Code . . . 38

2.3.2 Asymmetrische Signaturverfahren – Elektronische Signaturen . . . 39

2.4 Hashfunktionen . . . 40

3 Moderne kryptographische Verfahren 43 3.1 Einf¨uhrung . . . 43

3.2 Symmetrische Kryptosysteme . . . 43

3.2.1 Stromchiffren . . . 44

3.2.2 Blockchiffren . . . 45

3.2.3 Data Encryption Standard . . . 51

3.2.4 Advanced Encryption Standard . . . 52

3.2.5 Mehrfachverschl¨usselung . . . 54 3

3.3 Hashfunktionen (informativ) . . . 55

3.4 Message Authentication Code (informativ) . . . 57

3.5 Secure Messaging (informativ) . . . 58

3.6 Das asymmetrische Verschl¨usselungsverfahren RSA . . . 59

3.6.1 Mathematische Grundlagen von RSA . . . 60

3.6.2 RSA-Verschl¨usselung . . . 62

3.6.3 Sicherheit von RSA . . . 64

3.7 Das RSA-Signaturverfahren . . . 66

3.8 Schl¨usselaustauschverfahren nach Diffie und Hellman (informativ) . . . 69

3.9 Zusammenfassung . . . 71

4 Public Key Infrastruktur 73 4.1 Einf¨uhrung . . . 73

4.2 Vertrauensmodelle . . . 74

4.3 Aufbau einer PKI . . . 75

4.4 Zertifikate . . . 79

5 Netzwerksicherheit 83 5.1 Grundlagen . . . 83

5.1.1 OSI-Referenzmodell . . . 85

5.1.2 Sichere Kommunikationsprotokolle . . . 86

5.1.3 Netz-basierte Angriffe . . . 86

5.2 SSL/TLS . . . 88

5.2.1 TLS Protokollstack . . . 89

5.2.2 Sicherheitsparadigmen und CipherSuites . . . 90

5.2.3 Funktionsweise . . . 91

5.2.4 Sicherheit von TLS . . . 95

6 IT-Forensik 97 6.1 Einf¨uhrung . . . 97

6.2 Grundlagen und Begriffskl¨arung . . . 98

6.3 Prinzipien und Vorgehensmodelle . . . 100

6.3.1 Prinzipien . . . 100

6.3.2 Vorgehensmodelle . . . 101

6.4 Abstraktionsebenen der IT-Forensik und Tools . . . 103

6.4.1 Datentr¨agerebene . . . 103

6.4.2 Dateisystemanalyse . . . 106

7 Authentifikation 113 7.1 Grundlegende Begriffe und Authentifikationsklassen . . . 113

7.2 Wissens-basierte Authentifikation . . . 114

7.2.1 Passwort-basierte Verfahren . . . 115

7.2.2 Authentifikation in Unix-Systemen . . . 121

7.3 Biometrische Authentifikation . . . 123

7.3.1 Biometrisches System . . . 124

7.3.2 Biometrische Modalit¨aten . . . 127

7.3.3 Vor- und Nachteile biometrischer Verfahren . . . 128

INHALTSVERZEICHNIS 5

Impressum

Adresse:Hochschule Darmstadt (Rechteinhaber) Fachbereich Informatik

Haardtring 100 64295 Darmstadt

Bearbeitung: Prof. Dr. Harald Baier, Prof. Dr. Stefan Edelkamp, Sebastian G¨artner, Sven Os- senb¨uhl

Lehrziele: In diesem Modul werden Ihnen die Grundbegriffe aus dem Bereich der Sicherheit von Informationssystemen, sowie ausgew¨ahlte Konzepte und Verfahren vermittelt.

Zun¨achst werden die Motivation, Ziele und Herausforderungen der IT-Sicherheit betrachtet, womit eine fundierte Wissensbasis f¨ur die weiteren Kapitel geschaffen wird. Hierbei sollen Sie die Grund- begriffe aus dem Bereich der IT-Sicherheit kennenlernen und ein Bewusstsein f¨ur Sicherheitsrisi- ken und -probleme entwickeln. Im weiteren Verlauf dieses Moduls werden Ihnen die theoretischen Grundlagen der Kryptologie, moderne Verschl¨usselungsverfahren, Authentifikationsverfahren so- wie Themen der Netzwerksicherheit n¨aher gebracht.

Sie sollen mit den aktuellen verwendeten Verfahren und Konzepten vertraut sein sowie ihre Anwen- dung beurteilen k¨onnen. Des Weiteren sollen Sie wissen, welche dieser Verfahren in heute ¨ublichen Systemen verwendet werden und wieso diese dort Anwendung finden.

Auflage:1

Kapitel 1

Grundlagen der IT-Sicherheit

1.1 Einleitung

Durch die technische Entwicklung der letzten Jahre nehmen Informationssysteme einen immer h¨oheren Stellenwert in unserem t¨aglichen Leben ein. Ob im Gesundheitswesen, in der Finanzwirt- schaft oder im Automobilbereich, IT-Systeme sind in nahezu allen Bereichen fest integriert – und nicht nur im beruflichen Bereich, sondern auch in unserem Privatleben sind diese Systeme ein fester Bestandteil.

Dabei haben sich Informationen zu wertvollen G¨utern entwickelt. Aus dieser Entwicklung er- geben sich neue Problemstellungen und Herausforderungen im IT-Bereich. Insbesondere w¨achst der Kreis derjenigen, die an diesen Informationen interessiert sind, wodurch auch die Anzahl der Schadensf¨alle kontinuierlich w¨achst. Dazu ein paar prominente Beispiele aus den Jahren 2013 bis 2015.

Nicht nur die NSA (National Security Agency) geriet durch das von ihr betriebene PRISM Pro- jekt in den Fokus der ¨Offentlichkeit. Der britische Nachrichtendienst GCHQ (Government Commu- nications Headquarters) soll europ¨aische Kommunikations- bzw. Verbindungsdaten ¨uberwachen [?

] und f¨ur Angriffe auf Internet Service Provider europ¨aischer Institutionen verantwortlich sein [?

]. Auch der Sp¨ahangriff auf das Mobiltelefon der deutschen Bundeskanzlerin sowie die Infiltration des Netzwerks des Deutschen Bundestags sind prominente Beispiele f¨ur IT-Sicherheitsvorf¨alle.

Dadurch ist das Gebiet der IT-Sicherheit st¨arker in den ¨offentlichen und auch politischen Fo- kus ger¨uckt. IT-Sicherheit beinhaltet Konzepte und Verfahren unterschiedlicher Disziplinen, mit deren Hilfe Angriffe verhindert, fr¨uhzeitig erkannt sowie im Schadensfall auf diese reagiert werden kann. Das Ziel dabei ist das Ausmaß der durch den Angriff entstehenden Sch¨aden zu minimieren.

Klassischen Disziplinen der IT-Sicherheit sind Kryptographie, Netzwerksicherheit, Softwaresicher- heit, Biometrie sowie IT-Sicherheitsmanagement (z.B. organisatorische oder r¨aumliche Maßnah- men). Daneben z¨ahlt mittlerweile auch die IT-Forensik als Blick in die Vergangenheit z.B. zur gerichtsverwertbaren Aufarbeitung von Straftaten im digitalen Raum zu den Teilgebieten der IT- Sicherheit.

IT-Sicherheit verlangt Wachsamkeit und Beachtung grundlegender Verhaltensweisen. Missach- tung von Sicherheitskriterien und -maßnahmen resultieren in zunehmenden Datendiebst¨ahlen und Datenpannen, die wirtschaftliche Sch¨aden zur Folge haben. Wie Abbildung 1.1 verdeutlicht, sind hierbei Angriffe durch Dritte gefolgt von Fahrl¨assigkeiten seitens der Anwender und Diebstahl bzw. Verlust des physischen Mediums die h¨aufigsten Ursachen.

Wir gehen kurz auf den BegriffAngriff sowie die unterschiedlichen Angreifertypen ein, Details folgen in Abschnitt 1.4 n¨aher ein.Der Sicherheitsbericht der Firma Symantec aus 2013 verzeichnet einen Anstieg der gezielten Angriffe auf Unternehmen um 40% im Vergleich zum Vorjahr [? ].

Hierbei stehen haupts¨achlich Produktions- und Finanzbetriebe im Fokus (siehe Abbildung 1.2).

In den meisten F¨allen zielen die Angriffe auf kleine und mittelst¨andische Unternehmen ab [? ], die oft ¨uber unzureichende Sicherheitsmaßnahmen verf¨ugen. Somit stellt das Eindringen in deren

7

Abbildung 1.1: Ursachen von Datendiebst¨ahlen und Datenpannen, Quelle: Symantec [?]

Systeme ein geringes Hindernis dar. Oftmals befinden sich die Unternehmen in der Supply Chain von Großunternehmen und bieten somit eine Art Eintrittspforte f¨ur weitreichendere Angriffe.

Abbildung 1.2: Angriffsziele nach Industrie, Quelle: Symantec [?]

Allerdings stellen nicht nur Angriffe von außen eine Bedrohung dar. Der Datendiebstahl bei Vodafone vom September 2013 zeigte, dass auch von Insiderangriffen eine große Gefahr ausgeht [?

].

Neben den Angriffen im wirtschaftlichen Sektor nehmen auch die Bedrohungen im privaten Bereich zu. Die Angriffe beschr¨anken sich hierbei nicht auf den klassischen Heim PC. Aufgrund der stark anwachsend Zahl der mobilen Ger¨ate wie Smartphones und Tablets stehen diese ebenfalls im Fokus der Kriminellen [?].

Die Anzahl der Schadsoftware und infizierten Webseiten ist gegen¨uber den Vorjahren stetig angestiegen. Die Zahl der kompromittierten Computer lag im Jahr 2012 sch¨atzungsweise bei rund 3,4 Millionen [vgl.?, Seite 12].

1.2. GRUNDLEGENDE BEGRIFFE 9 Aufgrund der steigenden kriminellen Motivation hat sich in den letzten Jahren ein regelrech- ter Markt entwickelt. Dieser wird alsUnderground Economy bezeichnet. Beispielsweise existieren kommerzielle Toolkits und Frameworks f¨ur die Erstellung von Malware und Durchf¨uhrung von Angriffen. Somit ist es m¨oglich, einen Cyberangriff als Dienstleistung f¨ur Dritte anzubieten [? ? ]. Außerdem k¨onnen dadurch Personen ohne technisches Know-how Angriffe starten und ernst zu nehmende wirtschaftliche Sch¨aden anrichten [?].

Mit der zunehmenden Anzahl der Angriffe steigt nicht nur der Bedarf an technischen Sicher- heitsl¨osungen, sondern auch an qualifizierten Fachkr¨aften, die im Unternehmen mit fundierten Entscheidungen und Maßnahmen zur Sicherheit der IT-Infrastruktur beitragen. Die Bedeutung und Dringlichkeit sicherer Informationssysteme wird auch anhand der Existenz staatlicher Einrich- tungen wie dem Bundesamt f¨ur Sicherheit in der Informationstechnik (BSI) und der steigenden finanziellen F¨orderung im Forschungsbereich deutlich. Das staatliche Interesse umfasst hierbei neben dem wirtschaftlichen Bereich auch milit¨arische Zwecke bzw. Spionage. So soll das briti- sche Verteidigungsministerium in den kommenden Jahren f¨ur eine neue Einheit zur Abwehr und Durchf¨uhrung von Cyberangriffen rund 500 Millionen Pfund erhalten [?].

1.2 Grundlegende Begriffe

In diesem Abschnitt werden die grundlegenden Begriffe im Kontext der IT-Sicherheit definiert.

Von zentraler Bedeutung sind Begriffe wie Information, Daten, Bedrohung, Risiko sowie Sicherheit von Informationssystemen. Da sich in der Fachliteratur keine einheitliche Definition vieler Begriffe durchgesetzt hat, werden verschiedene Definitionen unterschiedlicher Autoren verglichen.

Dieser Abschnitt orientiert sich an der Literatur von Claudia Eckert [? ], Dieter Gollmann [?

], William Stallings [?] sowie an den Grundschutzstandards des BSI [? ].

1.2.1 Information, Daten, IT-System, IT-Verbund

Bevor ein technischer Bezug zu IT-Systemen hergestellt wird, soll zuerst der Unterschied zwischen Daten undInformationen verdeutlicht werden. Obschon ein intuitives Verst¨andnis f¨ur den Begriff Informationallgemein existiert, ist eine Definition eher schwierig. Der Duden1gibt unter anderem die folgenden Erkl¨arungen:

1 das Informieren; Unterrichtung ¨uber eine bestimmte Sache; Kurzwort: Info

2a [auf Anfrage erteilte] ¨uber alles Wissenswerte in Kenntnis setzende, offizielle, detaillierte Mitteilung ¨uber jemanden, etwas

2a Außerung oder Hinweis, mit dem jemand von einer [wichtigen, politischen] Sache in Kennt-¨ nis gesetzt wird.

Eine Information hat f¨ur den Empf¨anger einen Neuigkeitsgehalt. Ihre Form kann unterschiedlich sein: gesprochen, geschrieben, gedacht, elektronisch.

Im Unterschied dazu repr¨asentierenDaten die Information, etwa als Bytefolge gespeichert auf einer Festplatte oder als Netzwerkpaket. Eine Information, das heißt Wissen, ergibt sich aus einer entsprechenden Interpretation der Daten. Daher ist Datensicherheit spezieller als Informations- sicherheit, denn Ersteres widmet sich ’nur’ der Repr¨asentation der Information, Letzteres der Information selbst (und damit nat¨urlich auch den Daten). In der Mathematik kennt man den Begriff der Teilmenge, symbolisiert durch die Relation⊂. Bitte merken Sie sich die eben genannte Eigenschaft, dass Datensicherheit spezieller als Informationssicherheit ist, mittels der Relation

Datensicherheit ⊂ Informationssicherheit.

Ein IT-System speichert, verarbeitet und ¨ubertr¨agt Informationen – allerdings werden diese in den IT-Systemen in Form von Datenobjekten repr¨asentiert. Diese k¨onnen ¨uber definierte Schnitt- stellen von anderen Subjekten (z.B. Anwendern oder IT-Systemen) genutzt werden. Beispiele sind

1www.duden.de

Nutzerger¨ate wie Computer, Laptops, Smartphones und Tablets, aber auch Netzger¨ate wie Rou- ter oder Switche. Und auch ein Drucker, Scanner oder ein Faxger¨at speichert, verarbeitet und

¨ubertr¨agt Informationen und ist daher ein IT-System. Ein und dieselbe Information kann sich hierbei in unterschiedlichen Datenobjekten befinden. Beispielsweise kann der Inhalt eines Doku- ments als Bin¨arzeichenfolge auf der Festplatte oder im Falle einer ¨Ubertragung in den Nutzdaten eines IP-Pakets enthalten sein.

Ein Informationsverbund (oder auch IT-Verbund) ist die Gesamtheit von infrastrukturellen, organisatorischen, personellen und technischen Objekten, die der Aufgabenerf¨ullung in einem be- stimmten Anwendungsbereich der Informationsverarbeitung dienen. Ein IT-Verbund kann ver- schiedene Ausp¨agungen haben, z.B. eine gesamte Institution (z.B. Firma, Beh¨orde), einzelne Be- reiche einer Institution, die in organisatorische Strukturen (z.B. Abteilungen) gegliedert sind oder einzelne Bereiche einer Institution, die gemeinsame Gesch¨aftsprozesse bzw. Anwendungen haben

F¨ur den Fluss der Informationen, der bei einer Kommunikation zwischen einem Sender und Empf¨anger stattfindet, sind entsprechende Kan¨ale notwendig. Dabei wird zwischen legitimen Kan¨alen, die f¨ur den Informationsaustausch vorgesehen sind, und verdeckten Kan¨alen, die f¨ur einen Informationsaustausch, absichtlich oder unabsichtlich, missbraucht werden k¨onnen, unter- schieden. Beispiele f¨ur verdeckte Kan¨ale sind der Austausch zwischen Sender und Empf¨anger ¨uber versteckte Botschaften in Bildern (Steganographie) oder das Injizieren von Bytes in unbenutzte Felder eines Netzwerkpaket-Headers. Ebenso besteht die M¨oglichkeit, dass Ausf¨uhrungszeiten von Prozessen einem Beobachter wertvolle Informationen liefern (sogenannte Seitenkan¨ale).

1.2.2 Sicherheit (Security vs. Safety)

Der allgemeine Begriff derSicherheit beschreibt einen Zustand oder subjektiven Eindruck frei von Gefahr. Dies bedeutet, dass ein Subjekt oder Objekt, sei es eine Person oder ein Gut, vor negati- ven Einfl¨ussen einer potenziellen Bedrohung gesch¨utzt ist. Interessant ist das Attribut subjektiv, bedeutet es doch, dass Sicherheit nur relativ zur eigenen Wahrnehmung ist. Dieser Sachverhalt wird politisch oft ausgenutzt, etwa bei den Anti-Terrorgesetzen in der Folge der Anschl¨age vom 11.09.2001, ¨uber deren Sicherheitsgewinn durchaus diskutiert werden kann.

Im Zusammenhang dem Begriff Sicherheit stehen andere Begriffe wie der oben verwendete Bedrohung, aber auch Gefahr, Gef¨ahrdung,Angriff sowieRisiko. Auf diese Begriffe gehen wir in Abschnitt 1.4 ein, wenn wir die Schutzziele aus Abschnitt 1.3 kennen.

In einem IT-System, welches Informationen verarbeitet, speichert und ¨ubertr¨agt, sollen diese Informationen (bzw. Daten) vor potentiellen Gefahren gesch¨utzt werden. Hierbei bedarf es einer Unterscheidung der BegriffeInformationssicherheit und IT-Sicherheit, wie sie zum Beispiel vom BSI vorgenommen wird [?]:

• Die Informationssicherheit beschreibt den Schutz der Informationen, und zwar unabh¨angig von ihrer Repr¨asentation. Das heißt, die Informationen k¨onnen z.B. auf Papier oder in elek- tronischer Form auf einem Rechner gespeichert sein. Bitte beachten Sie, dass Informations- sicherheit immer relativ zu einem bestimmten Schutzziel zu verstehen ist, das man erreichen m¨ochte. Auf die Schutzziele gehen wir in Abschnitt 1.3 ein.

• DieIT-Sicherheitbefasst sich andererseits mit dem Schutz der elektronischen Informationen und bildet somit ein Teilgebiet der Informationssicherheit. Auch hier gilt, dass IT-Sicherheit stets relativ zu den relevanten Schutzzielen zu verstehen ist.

Im Kontext von IT-Systemen ist der deutsche Begriff Sicherheit mit zwei unterschiedlichen Bedeutungen belegt, die im Englischen als Safety sowie Security ubersetzt werden. Eckert [?¨ ] beschreibt diese Begriffe wie folgt:

• Securityk¨onnen wir als Informationssicherheit ¨ubersetzen. Bei Security ist die Resistenz von IT-Systemen gegen¨uber Angreifern von Bedeutung. Es geht hierbei also um den Schutz vor negativen Konsequenzen aus unberechtigten bzw.vors¨atzlichen Handlungen. Daher wird im Zusammenhang mit Security oft auch vonAngriffssicherheit gesprochen.

1.2. GRUNDLEGENDE BEGRIFFE 11

• Safety hingegen ist die Funktionssicherheit. Ein IT-System erf¨ullt die Eigenschaft der Funk- tionssicherheit, wenn es keine unzul¨assigen Zust¨ande annimmt. Anders formuliert bedeutet das, dass das System keiner Fehlfunktion unterliegt und unter normalen Betriebsbedingun- gen wie vorgesehen funktioniert. Berechtigte Handlungen f¨uhren also zu keinen negativen Konsequenzen. Daher wird Safety oft auchBetriebssicherheit genannt.

Zusammenfassend kann die Motivation der IT-Sicherheit wie folgt formuliert werden: Un- erw¨unschte Effekte, die durch Dritte verursacht werden, sollen vermieden, fr¨uhzeitig erkannt und ebenfalls soll rechtzeitig auf diese reagiert werden, um einen Schaden (also eine negative Konse- quenz) abzuwenden.

Ein Kernbestandteil bei Betrachtungen ¨uber Sicherheit im Allgemeinen und IT-Sicherheit im Besonderen ist Pr¨avention. Darunter versteht man das Verhindern von Sch¨aden durch geeigne- te Maßnahmen vor Eintritt eines Schadensfalls. Im Falle der IT-Sicherheit stellen Sie sich zum Beispiel vor, dass alle ausgetauschten E-Mails und Dokumente verschl¨usselt werden m¨ussen (zur Verschl¨usselung siehe Abschnitt 1.3.1). Ein Alltagsbeispiel zur Pr¨avention von Geldf¨alschungen sind physikalische Sicherheitsmerkmale der Geldscheine wie Wasserzeichen, Sicherheitsfaden, Per- forationen.

1.2.3 Authentifikation, Authentisierung und Autorisation

Informationen sind oft nur bestimmten Personen vorbehalten, daher besteht die Notwendigkeit, den Zugang zu einem IT-System und den Zugriff auf die Daten in geeignetem Maße zu kontrollieren.

Dieser Vorgang wird auch alsZugriffskontrolle bezeichnet.

Typischerweise ist eine wesentliche Voraussetzung f¨ur die Zugriffskontrolle, dass vor dem Zu- griff auf ein IT-System die behauptete Identit¨at eines Subjekts gepr¨uft wird: der Nutzer mussau- thentifiziert werden. DieseAuthentifikationwird vom IT-System durchgef¨uhrt. Nach erfolgreicher Authentifikation weiß das IT-System, wer sich am IT-System angemeldet hat. Oft wird Authenti- fikation auch alsAuthentifizierung bezeichnet. Authentifikation ist also die Sicht des IT-Systems auf die Pr¨ufung der Identit¨at.

Die Sicht des Subjekts auf diesen Prozess heißt Authentisierung. Authentisierung bedeutet, dass das Subjekt Informationen an das IT-System liefert, damit dieses die Authentifizierung durchf¨uhren kann. Ein g¨angiges Beispiel zu solchen Authentisierungsinformationen sindBenutzer- name undPasswort. An Hand dieser Informationen kann das IT-System den Identit¨atsnachweis mittels Authentifikation durchf¨uhren. Wir geben in Definition 1 die Erkl¨arung beider Begriffe an.

Definition 1 (Authentifikation, Authentisierung). Unter Authentisierung wird der Nachweis der behaupteten Identit¨at durch ein Subjekt verstanden.Authentifikationoder auch Authenti- fizierungbedeutet dann die Pr¨ufung des Nachweises.

Der Duden kennt das Wort Authentisierung nicht, unterAuthentifikationfinden Sie die Be- schreibungdie Identit¨atspr¨ufung eines Benutzers als Zugangs- und Rechtekontrolle f¨ur ein System (z.B. durch Passwort). Die Funktion der Authentifikation ist also die Pr¨ufung der Korrektheit einer behaupteten Identit¨at, nachdem im ersten Schritt der Authentisierung das Subjekt den Nachweis erbracht hat.

Beide Begriffe – Authentifikation und Authentisierung – werden im Deutschen oft synonym als der Prozess des Identit¨atsnachweises verwendet. Das liegt vermutlich daran, dass beide Begriffe im Englischenauthentication genannt werden. Sie sollten sich aber dennoch bem¨uhen, beide Begriffe voneinander abzugrenzen und korrekt zu verwenden. In Abschnitt 1.3.3 werden Sie das Schutzziel Authentizit¨atkennenlernen und damit auch Techniken, wie die Authentizit¨at gepr¨uft werden kann.

Beispiel 1 (Authentifikation, Authentisierung). Sie wollen mit dem Flugzeug vom Flughafen Frankfurt in die Karibik fliegen. Bevor Sie aus Deutschland ausreisen d¨urfen, wird Ihre Identit¨at durch die Bundespolizei festgestellt. Dazu ¨ubergeben Sie dem Bundespolizisten im Rahmen der Au- thentisierung Ihren Reisepass. Der Bundespolizist pr¨uft die Echtheit des Reisepasses (heute sowohl das physische Dokument als auch elektronische Merkmale) und vergleicht dann das Gesicht im

Reisepass mit Ihrem Gesicht. Diese Pr¨ufung ist die Authentifizierung. Ist diese Pr¨ufung erfolg- reich, sind Sie als Inhaber des Reisepasses identifiziert und d¨urfen ausreisen. Die Authentifikation war also erfolgreich.

Nach erfolgreicher Authentifikation erh¨alt das Subjekt Zugriff auf Informationen bzw. auf Da- ten des IT-Systems. Allerdings kann er nur bei Vorlage entsprechender Berechtigungen auf ein bestimmtes Objekt (z.B. eine Datei) zugreifen. Das authentifizierte Subjekt ist dann f¨ur den Zugriff auf dieses Objekt autorisiert, wenn es eine entsprechende Berechtigung besitzt. Je nach Autorisation kann dies eine Lese- oder Schreibberechtigung sein. Denken Sie zum Beispiel an eine System-Konfigurationsdatei, die zwar jeder Nutzer lesen, aber nur der Administrator ver¨andern darf.

Zu Ihrer Selbstkontrolle finden Sie am Ende jedes Abschnittes Kontrollaufgaben, die Sie bear- beiten sollten. Im Anhang finden Sie die zu den Aufgaben passenden L¨osungsvorschl¨age.

Kontrollaufgabe 1 (Grundlegende Begriffe). 1. Beschreiben Sie den Unterschied zwischen Authentifikation, Authentisierung und Autorisierung?

2. Erkl¨aren Sie den Unterschied zwischen Daten und Informationen.

3. Was ist die Motivation der IT-Sicherheit?

1.3 Schutzziele

F¨ur den Schutz eines Systems wird eine klare Aussage ¨uber das Ziel der Sicherheitsmaßnahmen ben¨otigt. Das System gilt dann als abgesichert im Hinblick auf diese Schutzziele – Sicherheit ist also immer nur als relativer Begriff bez¨uglich der festgelegten Schutzziele zu verstehen. Ein typisches Schutzziel ist zum Beispiel, nur authentifizierten Personen Zugang zum System zu erm¨oglichen.

Diese Personen m¨ussen vor Zugriff auf das System also zun¨achst ihre Identit¨at nachweisen.

In diesem Abschnitt stellen wir Ihnen die grundlegenden Schutzziele vor. Davon gibt es insge- samt sieben, und Sie sollten sich diese sieben Schutzziele gut merken. Die Schutzziele lassen sich wie folgt unterteilen:

• Die klassischen kryptographischen Schutzziele CIA:Confidentiality, Integrity, Authenticity.

Im Deutschen lauten diese Sicherheitsziele Vertraulichkeit, Unverf¨alschtheit (bzw. Integrit¨at) sowie Echtheit (bzw. Authentizit¨at). Ein weiteres, eng mit CIA verwandtes Schutzziel lautet Nichtabstreitbarkeit (bzw. Zurechenbarkeit).

• Das Schutzziel Verf¨ugbarkeit als wichtiges Element der Netzwerksicherheit. Im Englischen lautet dieses SicherheitszielAvailability.

• Schutzziele im Hinblick auf den Datenschutz sind Pseudonymit¨at sowieAnonymit¨at.

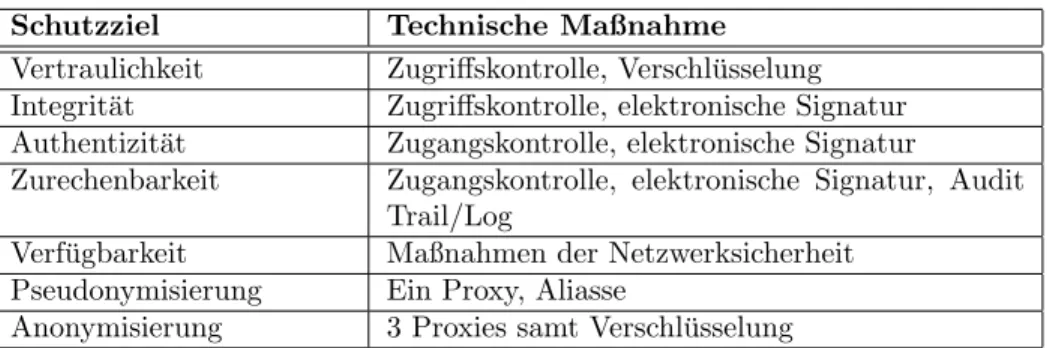

Wichtig ist, dass Sie die Schutzziele unterscheiden k¨onnen von den Maßnahmen, wie Sie ein bestimmtes Schutzziel erreichen. Das wird leider h¨aufig verwechselt. Damit Sie schon fr¨uhzeitig die Schutzziele samt der Maßnahmen zu deren Erreichung sehen, haben wir diese in Tabelle 1.1 zusammengesellt.

Weiterf¨uhrende Literatur zu diesem Abschnitt bieten die B¨ucher von Claudia Eckert [?], Dieter Gollmann [?] und William Stallings [?].

1.3.1 Vertraulichkeit

Vertraulichkeit bedeutet, dass Informationen nur f¨ur diejenigen Personen oder Ressourcen zug¨anglich sind, welche f¨ur einen Zugriff berechtigt sind. Vertraulichkeit wird im Englischen als Confidentiality bezeichnet. Die bekannte ISO-Norm 17799 definiert Vertraulichkeit wie folgt. Wir geben bewusst die Originaldefinition im Englischen an.

1.3. SCHUTZZIELE 13 Schutzziel Technische Maßnahme

Vertraulichkeit Zugriffskontrolle, Verschl¨usselung Integrit¨at Zugriffskontrolle, elektronische Signatur Authentizit¨at Zugangskontrolle, elektronische Signatur

Zurechenbarkeit Zugangskontrolle, elektronische Signatur, Audit Trail/Log

Verf¨ugbarkeit Maßnahmen der Netzwerksicherheit Pseudonymisierung Ein Proxy, Aliasse

Anonymisierung 3 Proxies samt Verschl¨usselung

Tabelle 1.1: Gegen¨uberstellung der Schutzziele und technischen Maßnahmen nach Eckert und Gollmann

Definition 2 (Confidentiality (ISO 17799)). Confidentiality means ensuring that information is accessible only to those authorised to have access.

Bitte beachten Sie bei dieser Definition, dass sich Vertraulichkeit nicht auf den Zugriff durch Personen beschr¨ankt. Der allgemeinere Begriff der Ressource bezieht auch automatisierte Zugriffe ein, z.B. wenn ein Betriebssystemprozess lesend auf eine Datei zugreifen will.

Das Schutzziel Vertraulichkeit kann im Kontext von IT-Systemen technisch je nach Anwen- dungsfall unterschiedlich erreicht werden. Tabelle 1.1 nennt schon zwei Ans¨atze, wir erweitern diese ¨Ubersicht im Folgenden und unterschieden, ob ein Angreifer die Existenz einer vertraulichen Information kennt oder nicht.

• Im ersten Fall weiß der Angreifer zwar, dass vertraulich kommuniziert wird, er kann aber nicht den Inhalt lesen. Dies wird technisch meist mittelsVerschl¨usselung oderZugriffskon- trolle erreicht. Beispielsweise soll der Inhalt einer E-Mail nur vom Empf¨anger lesbar sein.

Wird Verschl¨usselung verwendet, sieht der Angreifer zwar, dass eine Nachricht ausgetauscht wird (z.B. greift er die E-Mail w¨ahrend des Transports an einem Internetknoten ab). In diesem Fall ist der Inhalt nur gesch¨utzt, wenn die E-Mail vor dem Versand verschl¨usselt wurde und der Angreifer nur Zugriff auf die f¨ur ihn nicht zu verstehende verschl¨usselte E- Mail erh¨alt. Oder er kann versuchen, auf die auf dem Mailserver gespeicherte E-Mail lesend zuzugreifen. Das kann durch entsprechende Zugriffsrechte verhindert werden (z.B. nur der Anwender, der zuvor authentifiziert wurde, darf auf das Mailkonto zugreifen).

• Im zweiten Fall werden nicht nur Dokumente bzw. Dateien gegen einen unberechtigten Zu- griff gesch¨utzt, sondern auch deren Existenz verborgen. Es wird also ein verdeckter Kanal verwendet – im Englischen wird dies mit Covert Channel bezeichnet. Die Idee ist, eine unverd¨achtige Datenstruktur zu ¨ubermitteln und darin die vertraulichen Informationen zu verstecken.

Eine technische Maßnahme f¨ur einen verdeckten Kanal istSteganographie. Mittlerweile exis- tieren steganographische Programme, die kurze Textnachrichten in einem Bild verstecken (z.B. SteganoG2). Der Absender ¨ubermittelt dann das unverf¨angliche Bild, w¨ahrend der Angreifer die darin versteckte Nachricht nicht erkennt.

Wichtig ist, dass Vertraulichkeit nur den Inhalt einer ¨ubermittelten Information betrifft, nicht aber die Identit¨at der Kommunikationspartner. Ein Angreifer, der zum Beispiel Zugriff auf den Zugangs-Internetknoten eines Kommunikationspartners hat, zeichnet die Verbindungsdaten der Kommunikation auf und erh¨alt hieraus ungeachtet des Inhalts wichtige Informationen ¨uber die Kommunikation. Das ist gerade der Kern der Diskussionen um Privatsph¨are im Zusammenhang mit den Abh¨orprogrammen der NSA und des GCHQ. Aus diesem Kontext ergeben sich weitere

2http://www.gaijin.at/dlsteg.php

Schutzziele, wie beispielsweise die Anonymit¨at eines Subjekts, welche an anderer Stelle beschrieben werden.

Beispiel 2 (Vertraulichkeit durch Kurier). Wir betrachten eine klassische Maßnahme der rea- len (also physischen) Welt, um das Schutzziel Vertraulichkeit zu erreichen. Eine vertraulich zu

¨ubermittelnde Information wird vom Absender per Hand geschrieben, in einen versiegelten Um- schlag gesteckt und einem vertrauensw¨urdigen Kurier ¨ubergeben, der den versiegelten Umschlag vom Sender zum Empf¨anger bringt. So wurde Jahrtausende das Schutzziel Vertraulichkeit erreicht.

1.3.2 Integrit¨ at

Integrit¨at leitet sich aus dem Lateinischen integritas ab und bedeutet Unversehrtheit, Reinheit, Vollst¨andigkeit. Im Kontext der IT-Sicherheit ist damit die Unver¨andertheit der Information ge- meint. Das Schutzziel der Integrit¨at einer Information stellt somit sicher, dass diese nicht unauto- risiert ge¨andert wurde.

Definition 3(Integrit¨at). Unter Integrit¨atversteht man die Vollst¨andigkeit und Unverf¨alschtheit der Daten f¨ur den Zeitraum, in dem sie von einer autorisierten Person erstellt, ¨ubertragen oder gespeichert wurden. Darin sind sowohl absichtliche als auch unabsichtliche (z.B. durch technische Fehler verursachte) Ver¨anderungen enthalten.

Die Gew¨ahrleistung dieses Schutzziels kann – analog zur Vertraulichkeit – durch geeigne- te Zugriffskontrolle in Form von Schreibrechten oder durch eine kryptographische Basistechnik (elektronische Signatur) erreicht werden. Die elektronische Signatur werden Sie im Studienbrief zur Kryptographie kennenlernen. Im Fall der Zugriffskontrolle k¨onnen nur autorisierte Anwen- der oder Prozesse die Daten ver¨andern. Eine elektronische Signatur hingegen wird ¨uber die zu sch¨utzenden Daten berechnet. Somit kann zu einem sp¨ateren Zeitpunkt die Unver¨andertheit der Daten ¨uberpr¨uft werden.

Bezogen auf den Versand einer E-Mail oder einer Datei soll durch das Schutzziel Integrit¨at sichergestellt werden, dass deren Inhalt nicht unbemerkt ver¨andert wird. Allerdings verlangt die Definition nicht, wer eine Ver¨anderung bemerkt. In der Praxis ist dies zumindest immer der Sender sowie der Empf¨anger der E-Mail.

Beispiel 3 (Integrit¨at durch sichere Aufbewahrung). Wir betrachten eine klassische Maßnahme der realen (also physischen) Welt, um das Schutzziel Integrit¨atzu erreichen. Bei einem Hauskauf erhalten Sie als K¨aufer das Original des beurkundeten Kaufvertrags, eine Kopie verbleibt aber beim beurkundenden Notar. Im Streitfall (zum Beispiel um den abgesprochenen Kaufpreis) kann diese notarielle Kopie genutzt werden, um den tats¨achlichen Kaufpreis festzustellen.

1.3.3 Authentizit¨ at

Authentizit¨at bedeutet, dass der Urheber einer Information bekannt ist. Authentizit¨at wird auch alsEchtheit des Absenders oder der Information bezeichnet. Entsprechend unterscheiden wir zwi- schenDatenauthentizit¨at sowieInstanzauthentizit¨at. Im Folgenden geben wir f¨ur beide Begriffe die Definition sowie technische Maßnahmen an, um diese Schutzziele zu erreichen.

Definition 4(Datenauthentizit¨at). UnterDatenauthentizit¨atversteht man die Eigenschaft, wenn der Urheber der Daten vom Empf¨anger eindeutig identifizierbar und seine Urheberschaft zumindest durch den Empf¨anger nachpr¨ufbar ist.

Das Schutzziel Datenauthentizit¨at wird durch ein geeignetes Authentifikationsverfahren er- reicht. Die Kryptographie stellt dazu (wie schon bei der Integrit¨at) die Basistechnik der elektro- nischen Signatur bereit. Dazu muss der Urheber als seinen Authentisierungsbeitrag eine solche Signatur ¨uber die Daten erzeugen, der Empf¨anger ¨uberpr¨uft dann im Rahmen der Authentifi- zierung diese Signatur. Im Kontext von E-Mails ist Authentizit¨at des Absenders ein wichtiges Instrument zur Vermeidung von Phishing-Angriffen und wird typischerweise durch eine elektroni- sche Signatur ¨uber diese Mail erreicht. Weitere Maßnahmen sind Zugriffskontrolle (z.B. weil nur

1.3. SCHUTZZIELE 15 bestimmte Personen auf ein gemeinsames Netzwerkverzeichnis zugreifen d¨urfen), das eigenh¨andige Unterschreiben eines schriftlichen Dokuments sowie die pers¨onliche ¨Ubergabe von Daten.

Definition 5 (Instanzauthentizit¨at). Unter Instanzauthentizit¨at versteht man die Eigenschaft, wenn die Echtheit und Glaubw¨urdigkeit eines Objekts oder Subjekts anhand einer eindeutigen Iden- tit¨at und charakteristischer Eigenschaften ¨uberpr¨ufbar ist.

Im Unterschied zur Datenauthentizit¨at geht es hier also nicht um die Authentizit¨at von Infor- mationen, sondern zum Beispiel von Personen. Ein sehr verbreitetes Verfahren basiert auf dem Nachweis der Person, ein Geheimnis zu kennen (z.B. ein Passwort beim Login oder eine PIN beim Geldabheben am Geldausgabeautomaten). Eine weitere verbreitete Maßnahme zur Erreichung von Instanzauthentizit¨at sindChallenge-Response-Verfahren: hierbei bekommt die Person eine Aufga- be (eine Challenge) gestellt, die nur die echte Person erfolgreich beantworten kann (Response).

Bei der physischen ¨Uberpr¨ufung einer Instanz spielen zum Beispiel hoheitliche Lichtbilddokumente wie Reisepass oder Personalausweis eine wichtige Rolle: die richtige Person wird dann mittels des auf dem Dokument abgebildeten Gesichtsbildes erkannt.

In Bezug auf den Nachweis einer Identit¨at kommen oft sogenannteUser Credentials zum Ein- satz. Wichtige Beispiele f¨ur Credentials sind die bereits genannte Kombination aus Benutzername und Passwort oder biometrische Charakteristika (wie zum Beispiel Fingerabdruck, Iris). Authen- tifikationsverfahren zur Erreichung des Schutzziels Instanzauthentizit¨at werden in Kapitel 7 im Detail besprochen.

1.3.4 Zurechenbarkeit

Das SchutzzielZurechenbarkeit heißt auchVerbindlichkeit,Nichtabstreitbarkeit oderNachweisbar- keit. Es beschreibt die Eigenschaft, dass es nicht m¨oglich ist, die Erzeugung von Datengegen¨uber unbeteiligten Dritten abzustreiten. Die unbeteiligte Instanz kann z.B. ein Richter sein.

Definition 6(Zurechenbarkeit). Die Zurechenbarkeitvon Daten ist gew¨ahrleistet, wenn der Er- steller der Daten die Erzeugung im Nachhinein nicht abstreiten kann (gerade auch gegen¨uber Dritten).

Wichtig ist die Unterscheidung zu Integrit¨at sowie Authentizit¨at, dass ein Abstreiten gegen¨uber unbeteiligten Dritten nicht m¨oglich ist. Bitte beachten Sie, dass bei Integrit¨at sowie Authentizit¨at nur die ¨Uberpr¨ufung durch den Empf¨anger von Daten gefordert wird.

Nichtabstreitbarkeit kann durch unterschiedliche Maßnahmen erreicht werden:

• Zun¨achst kann durch Authentifizierung eines Nutzers3und einer entsprechenden Protokollie- rung nachgewiesen werden, welche Person zu welchem Zeitpunkt auf ein System zugegriffen hat.

• Im Falle einer E-Mail kann diese mit einer (asymmetrischen) elektronischen Signatur dem Sender eindeutig zugeordnet werden. Das Prinzip hier ist, dass nur der Sender als Signierer der E-Mail die Signatur erzeugen kann und ihm daher diese zugerechnet werden kann.

• Ein schriftliches Dokument kann beispielsweise mit einer eigenh¨andigen Unterschrift versehen werden. Denken Sie f¨ur ein allt¨agliches Beispiel an einen klassischen Vertrag, bei welchem die Verbindlichkeit mit der Unterschrift beider Parteien eintritt.

• Durch vertrauensw¨urdige Zeugen (z.B. einen Notar) kann ein Dokument einer bestimmten Person zugerechnet werden.

• Zugriffskontrolle erm¨oglicht, dass nur eine Person eine Datei ver¨andern kann.

3unter Verwendung eines biometrischen Merkmals oder eines individuell diesem Nutzer zugeordneten Geheim- nisses

Aus Nichtabstreitbarkeit einer Information folgen immer auch Integrit¨at und Authentizit¨at dieser Information. Die Umkehrung gilt nicht immer. Daher ist Zurechenbarkeit im Vergleich zu Integrit¨at und Authentizit¨at der st¨arkere Begriff. Wie Sie im Studienbrief zu Kryptographie lernen werden, gew¨ahrleisten manche kryptographische Verfahren zwar Integrit¨at und Authentizit¨at einer Information, aber nicht Beweisbarkeit4. In Beispiel 4 finden Sie ein anderes Szenario, in dem zwar das Schutzziel Authentizit¨at von Daten, nicht aber Zurechenbarkeit erreicht wird.

Beispiel 4 (Authentizit¨at ohne Zurechenbarkeit). In folgendem Szenario erreicht der Empf¨anger zwar das Schutzziel Authentizit¨at von Daten, nicht aber Zurechenbarkeit. Wird ein Dokument pers¨onlich an den Empf¨anger ¨ubergeben, so weiß dieser, von wem er die Daten erhalten hat. Die Daten sind also authentisch. Er kann dies aber gegen¨uber einem Dritten nicht nachweisen. Daher erreicht er nicht das Schutzziel Nichtabstreitbarkeit.

1.3.5 Verf¨ ugbarkeit

Das SchutzzielVerf¨ugbarkeit kennen wir insbesondere aus dem Kontext von Netzwerkdiensten. Es beschreibt den Schutz vor mutwilliger oder zuf¨alliger Beeintr¨achtigung der Nutzung eines Systems oder einer Information. Wir definieren den Begriff in Definition 7.

Definition 7 (Verf¨ugbarkeit). UnterVerf¨ugbarkeit einer Ressource (d.h. einer Information, ei- nes IT-Systems) wird die Eigenschaft verstanden, dass einem autorisierten Subjekt oder Objekt erm¨oglicht wird, die Funktionalit¨at der Ressource zu nutzen, wenn diese ben¨otigt wird.

Wichtig in Definition 7 ist die Bedingung der Notwendigkeit. Schließen Sie zum Beispiel einen Vertrag mit einem Online-Dienst ab, dass Sie den Dienst werktags von 08:00 Uhr bis 17:00 Uhr nutzen, dann betrifft nur dieses Zeitfenster die Frage nach der Verf¨ugbarkeit. Oft wird aber die Verf¨ugbarkeit eines Dienstes als 24/7 zugesagt, also an 24 Stunden f¨ur 7 Tage die Woche und damit immer.

In einer mathematischen Formel dr¨uckt man die Verf¨ugbarkeit wie folgt aus:

Verf¨ugbarkeit = Gesamtlaufzeit−Ausfallzeit

Gesamtlaufzeit . (1.1)

Das Schutzziel Verf¨ugbarkeit wird wie folgt erreicht:

• Im Kontext von Netzwerkdiensten verwendet man oftRedundanz. Der zur Verf¨ugung gestell- te Dienst kann im Bedarfsfall ¨uber unterschiedliche, unabh¨angige Kan¨ale erreicht werden.

Von Interesse ist Redundanz zum Beispiel im Fall eines verteilten Angriffs auf die Netzwerk- verf¨ugbarkeit (Distributed Denial of Service attack, DDoS), auf die wir im Studienbrief zur Netzwerksicherheit eingehen.

• Eine wichtige Maßnahme im Hinblick auf die Verf¨ugbarkeit von eigenen Informationen ist Datensicherungbzw. einBackup. Geht ein Datentr¨ager mit den gespeicherten Daten verloren oder ist das Speichermedium defekt, so greift man auf die Sicherungskopie zur¨uck.

• Als organisatorische Maßnahme greifen Vertretungsregeln. Ist zum Beispiel der IT- Systemadministrator im Urlaub und ein IT-System defekt, so muss es f¨ur den Administrator eine Vertretung geben, die das defekte IT-System repariert.

Beispiel 5(Verf¨ugbarkeit). Wir betrachten ein Online-Banking-Portal oder einen Webshop. F¨ur einen Kunden einer Online-Bank ist es ¨argerlich, wenn dieser keinen Zugriff auf die Funktiona- lit¨at des Systems erh¨alt, obwohl er dringend eine ¨Uberweisung zur Wahrung einer Frist einhalten m¨usste. Auch f¨ur die Online-Bank hat dies Konsequenzen, da dies nicht nur zus¨atzlichen Ar- beitsaufwand bedeutet, um das Problem einzugrenzen und zu beheben, sondern hieraus ggf. ein Imageschaden entstehen kann.

4z.B. ein Message Authentication Code (MAC)

1.3. SCHUTZZIELE 17 Die Bank sagt daher eine Verf¨ugbarkeit 24/7 zu, allerdings f¨allt das System im Jahr durch- schnittlich 5 Stunden aus. Mittels Gleichung (1.1)ergibt das eine Verf¨ugbarkeit von

Verf¨ugbarkeit= 365·24−5

365·24 =8755

8760 = 0.99943 = 99.943%.

1.3.6 Anonymit¨ at, Pseudonymit¨ at

Im Rahmen der informationellen Selbstbestimmung, also des (Grund-)rechts einer nat¨urlichen Person, die sie betreffenden Daten zu kontrollieren, spielen die Schutzziele Anonymit¨at sowie Pseudonymit¨at eine wichtige Rolle.

Anonymit¨at beschreibt die Eigenschaft, dass nur mit unverh¨altnism¨aßig großem Aufwand die M¨oglichkeit besteht, die Identit¨at eines Subjekts zu bestimmen. Oft sagt man auch, dass die Feststellung der tats¨achlichen Identit¨at im Falle von Anonymit¨at praktisch nicht m¨oglich ist.

Definition 8(Anonymit¨at). Das Schutzziel Anonymit¨atbezeichnet die Ver¨anderung personenbe- zogener Daten in einer Weise, dass diese nicht oder nur mit unverh¨altnism¨aßigem Aufwand einer Person zugeordnet werden k¨onnen.

Wichtig ist zun¨achst die Beobachtung, dass Anonymit¨at nur in einer hinreichend großen Menge von Subjekten gew¨ahrleistet werden kann. Das ’Grundrauschen’ muss also groß genug sein, um als Individuum in dieser Menge ’unterzutauchen’. Der prominenteste Anwendungsfall ist Anonymit¨at eines Clients (z.B. dessen wahre IP-Adresse) vor einem Server sowie die Unbeobachtbarkeit der ge- nutzten Dienste durch den Internet Service Provider (bzw. Nachrichtendienste). Technisch erreicht man dies, indem man in die Kommunikation zwischen Client und Server gen¨ugend Zwischensta- tionen einf¨ugt, die jeweils nur ihre Nachbarn kennen (sogenannte Proxies). Die Geheimhaltung aller anderen Zwischen- bzw. Endstationen erreicht man durch Verschl¨usselung dieser Adressen.

Solche Zwischenstationen heißen auchRelays oderMIXE.

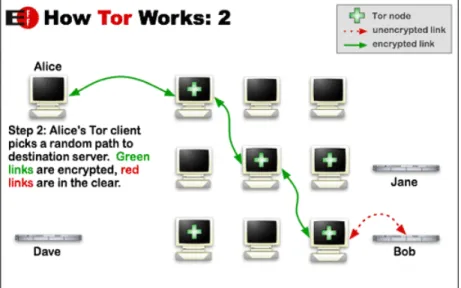

Ein bedeutendes Netzwerk zur Gew¨ahrleistung von Anonymit¨at ist Tor (The Onion Routing5).

Die Idee von Tor ist, durch mehrere nicht-kooperierende Zwischenknoten die Anonymit¨at des an- fragenden Tor-Nutzers (z.B. ein Browser) gegen¨uber dem angefragten Dienst (z.B. eine Webseite) zu anonymisieren. Oft kommen drei Proxies zum Einsatz. Betrachten wir exemplarisch f¨ur ei-

Abbildung 1.3: Tor-Verbindung, Quelle: Tor Project

ne Client-Server-Verbindung die Kommunikation zwischen Alice und Bob wie in Abbildung 1.3 dargestellt. Darin sehen Sie insgesamt 5 verf¨ugbare Tor-Knoten, aus denen Alice 3 als Proxies

5https://www.torproject.org/

ausw¨ahlt. Die gr¨unen Pfeile stellen jeweils verschl¨usselte Verbindungen dar, nur die Verbindung zwischen dem ’letzten’ Proxy (dem exit node) und Bob (also dem von Alice angefragten Dienst) ist unverschl¨usselt.

Wenn Sie Erfahrungen mit Tor sammeln wollen, nutzen Sie bitte die Linux-Live-Distribution Tails6 (the amnesic incognito live system). Die Arbeitsgruppe da/sec betreibt einen Torknoten namenstorNodeHda, dessen Aktivit¨at Sie sich z.B. mittels des Tor-Tools Atlas7 ansehen k¨onnen.

Definition 9(Pseudonymit¨at). Unter Pseudonymit¨atversteht man die Ver¨anderung personenbe- zogener Daten, so dass diese nur unter Kenntnis der Zuordnungsvorschrift einer Person zugeordnet werden k¨onnen. Die neu zugeordnete Identit¨at heißt Pseudonym.

Pseudonymit¨at ist also im Vergleich zu Anonymit¨at eine schw¨achere Form der Verschleierung der echten Identit¨at. Im Netzwerkkontext nutzt man zum Verbergen der tats¨achlichen IP-Adresse oft einen zwischengeschalteten Proxy, der gegen¨uber dem angefragten Dienst auftritt. Die Zuord- nungsvorschrift wird hier vom Proxy gepflegt, der eine Verkn¨upfung zwischen einer bestimmten Verbindung zu der zu verbergenden IP-Adresse vorh¨alt. In Foren oder bei Online-Shops werden oft Aliasse zum Verbergen der tats¨achlichen Identit¨at verwendet (z.B. bei Ebay oder Amazon).

Der Forum- oder Shopbetreiber kennt dann die Zuordnung Alias zu echter Identit¨at, die Kunden untereinander kennen die wahre Identit¨at anderer Kunden aber nicht.

Kontrollaufgabe 2 (Schutzziele). 1. Grenzen Sie die Begriffe Integrit¨at, Authentizit¨at und Nichtabstreitbarkeit voneinander ab.

2. Erl¨autern Sie den Unterschied zwischen Anonymit¨at und Pseudonymit¨at.

3. Welcher Angriff zielt darauf ab, die Verf¨ugbarkeit eines IT-Systems zu st¨oren?

1.4 Weitere grundlegende Begriffe

In Abschnitt 1.2 haben wir schon grundlegende Begriffe zur IT-Sicherheit kennengelernt. Nach- dem wir nun die Schutzziele der IT-Sicherheit kennen, gehen wir in diesem Abschnitt auf weitere grundlegende Begriffe wieBedrohung,Gefahr,Gef¨ahrdung,Angriff sowieRisiko ein.

1.4.1 Gefahr, Bedrohung, Verwundbarkeit und Risiko

IT-Systeme bzw. deren verarbeitete Daten sollen vor potenziellen Gefahren im Hinblick auf die Einhaltung und Gew¨ahrleistung der festgelegten Schutzziele gesch¨utzt werden. In diesem Ab- schnitt wird der BegriffBedrohung und m¨ogliche Ursachen genauer spezifiziert sowie das damit zusammenh¨angende Schadensrisiko betrachtet. Als Literatur dient der BSI Grundschutzkatalog [?

] sowie die B¨ucher von Claudia Eckert [?] und Dieter Gollmann [?].

Beginnen wir in Definition 10 mit dem Begriff Gefahr.

Definition 10 (Gefahr). Eine Gefahr ist ein Sachverhalt, bei dem ohne konkreten zeitlichen, r¨aumlichen oder personellen Bezug bei ungehindertem Ablauf des zu erwartenden Geschehens in absehbarer Zeit mit hinreichender Wahrscheinlichkeit ein Schaden f¨ur ein schutzw¨urdiges Gut eintreten wird.

Die Definition von Gefahr beschreibt also, dass eine Gefahr ’einfach da ist’ und mit einer nicht zu vernachl¨assigenden Wahrscheinlichkeit auch eintreten wird. Wichtig ist die Eigenschaft, dass eine Gefahr in keinem zeitlichen, r¨aumlichen oder personellen Bezug zu potenziell Gesch¨adigten steht. Ein Beispiel ohne Bezug zur IT-Sicherheit ist etwa ein Erdbeben. Bebt die Erde, so tritt mit einer nicht zu vernachl¨assigenden Wahrscheinlichkeit ein Schaden f¨ur Leib und Leben oder die H¨auser des Erdbebengebiets ein. Und irgendwo sowie irgendwann bebt die Erde.

6https://tails.boum.org/index.de.html

7https://atlas.torproject.org/

1.4. WEITERE GRUNDLEGENDE BEGRIFFE 19 Definition 11 (Bedrohung). Eine Bedrohung ist eine Gefahrmitkonkretem zeitlichen, r¨aumli- chen oder personellen Bezug zu einem Schutzziel.

Kurz gefasst ist eine Bedrohung also eine konkrete, potenzielle Gefahr. Zum Beispiel bebt in der Region Darmstadt die Erde in den letzten Monaten regelm¨aßig, mit einer nicht zu ver- nachl¨assigenden Wahrscheinlichkeit erleiden die Bewohner dieser Region also Sch¨aden an ihren H¨ausern. In dieser Region ist ein Erdbeben daher eine Bedrohung. In Berlin hingegen bebt die Erde nie. Dort stellt ein Erdbeben keine Bedrohung dar.

Definition 12 (Gef¨ahrdung). Eine Gef¨ahrdung bezieht sich ganz konkret auf eine bestimmte Situation oder auf ein bestimmtes Objekt und beschreibt die Wahrscheinlichkeit, mit der eine po- tenzielle Gefahr (d.h. Bedrohung) zeitlich oder r¨aumlich auftritt.

Anders ausgedr¨uckt: Trifft eine Bedrohung auf eine Schwachstelle (z.B. technische oder organi- satorische M¨angel), so entsteht eine Gef¨ahrdung. Sind beispielsweise H¨auser in einem Erdbeben- gebiet nicht erdbebensicher gebaut, so entsteht eine Gef¨ahrdung (n¨amlich dass dieses Haus bei einem Erdbeben einst¨urzt).

Das BSI unterscheidet in den Grundschutzkatalogen folgende Gef¨ahrdungskategorien f¨ur die Sicherheit von IT-Systemen:

• H¨ohere Gewalt (z.B. Hochwasser, Blitzeinschlag, globaler Stromausfall)

• Vors¨atzliche Handlungen (z.B. Abh¨oren und Manipulation von Leitungen, Schadprogramme, Diebstahl)

• Technische Fehler (z.B. defekte Datentr¨ager, Ausfall einer Datenbank)

• Fahrl¨assigkeit (z.B. versehentliches L¨oschen einer Datei, Nichtbeachtung von Sicherheits- maßnahmen, ungeeigneter Umgang mit Passw¨ortern)

• Organisatorische M¨angel (z.B. fehlende oder unzureichende Regelungen, nicht erkannte Si- cherheitsvorf¨alle)

Definition 13(Verwundbarkeit). EineVerwundbarkeitbezeichnet eine Schwachstelle beziehungs- weise eine Sicherheitsl¨ucke des Systems, mittels derer die vorhandenen Sicherheitsmechanismen umgangen oder get¨auscht werden k¨onnen.

Als Beispiel seien hier schwache User Credentials (z.B. ein schwaches Passwort wie im Fall des iCloud-Vorfalls im August 2014) oder eine unzureichend konfigurierte Firewall genannt. Eine Schwachstelle kann zum Beispiel durch Fehlfunktion einer Anwendung oder einen Programmier- fehler entstehen.

Die Risikoabsch¨atzung hilft bei der Priorisierung der Etablierung verschiedener Sicherheits- mechanismen und ist Gegenstand der Bedrohungs- und Risikoanalyse. Das Risiko ber¨ucksichtigt zwei Aspekte: die Eintrittswahrscheinlichkeit eines Ereignisses (in diesem Fall die Ausnutzung einer Schwachstelle) und die H¨ohe des daraus resultierenden Schadens.

Definition 14(Risiko). Ein Risiko einer Bedrohung ist das Produkt aus Eintrittswahrscheinlich- keit dieser Bedrohung und den daraus resultierenden Folgekosten. Mathematisch kann Risiko daher geschrieben werden als

Risiko=Eintrittswahrscheinlichkeit·Schadensh¨ohe.

Extremf¨alle sind sehr wahrscheinliche Ereignisse mit hohem Schadensfall bzw. sehr unwahr- scheinliche Ereignisse mit vernachl¨assigbarer Schadensh¨ohe. Im ersten Fall ist das Risiko sehr hoch, im zweiten Fall sehr niedrig. Daher werden Sie sich gegen die erste Bedrohung absichern, gegen die zweite vermutlich nicht.

Allerdings l¨asst sich der konkrete Wert des Risikos einer Bedrohung nur schwer quantifizie- ren, da nicht nur die zu sch¨utzenden G¨uter mit ihren Werten erfasst und bewertet werden m¨ussen,

sondern auch abh¨angig von potenziellen Angreifern und deren F¨ahigkeiten die Eintrittswahrschein- lichkeit. Das Risiko ist daher eher qualitativ als quantitativ zu sehen im Sinne einer Priorisierungs- unterst¨utzung.

F¨ur die Bedrohungs- und Risikoanalyse stehen mehrere Frameworks, wie zum Beispiel das Common Vulnerability Scoring System [?] oder das DREAD Modell [?] zur Verf¨ugung, auf die bei der Analyse zur¨uckgegriffen werden kann. Das Beispiel 6 erl¨autert, wie auf einfache Weise das Risiko bestimmt werden kann.

Beispiel 6 (Risikoabsch¨atzung). Hierzu werden jeweils das Schadenspotenzial und die Eintritts- wahrscheinlichkeit einer Bedrohung auf einer Skala von 1 (gering) bis 3 (hoch) definiert. Anschlie- ßend werden diese in einer Matrix bzw. Tabelle gegen¨ubergestellt. Das Risiko berechnet sich dann nach obiger Formel und das Ergebnis liegt im Bereich 1 (unbedeutend) bis 9 (kritisch).

Risiko

Schadens- h¨ohe

3 mittel hoch kritisch

2 niedrig mittel hoch

1 unbedeutend niedrig mittel

1 2 3

Eintrittswahrscheinlichkeit

1.4.2 Angriff

In diesem Abschnitt gehen wir auf den zentralen BegriffAngriff ein.

Definition 15(Angriff). Ein Angriffbezeichnet einen unautorisierten Zugriff bzw. einen unauto- risierten Zugriffsversuch auf ein IT-System oder eine Information.

Technische Angriffe lassen sich in Kategorien unterteilen, auf die wir im Folgenden weiter eingehen:

• Aktive vs. passive Angriffe.

• Gezielte vs. ungezielte Angriffe.

Einpassiver Angriff erm¨oglicht dem Angreifer eine unautorisierte Informationsgewinnung. Bei dieser Art von Angriffen handelt es sich z.B. um das Abh¨oren von Datenleitungen (Sniffing) oder das unautorisierte Lesen aus Dateien. Passive Angriffe richten sich gegen die Vertraulichkeit eines Systems.

Einaktiver Angriff stellt eine unautorisierte Informationsver¨anderung dar und richtet sich ty- pischerweise gegen die Integrit¨at bzw. Authentizit¨at oder Verf¨ugbarkeit des Systems. Ein wichtige Klasse von Angriffen auf die Integrit¨at bzw. Authentizit¨at sind Maskierungsangriffe (Spoofing).

Beim Spoofing geht es um das Vort¨auschen einer falschen Identit¨at. Durch DNS-Spoofing ist es z.B. m¨oglich, die Identit¨at eines DNS-Servers anzunehmen und die Anfragen von Clients mit gef¨alschten Daten zu beantworten. Nachgelagert soll dann oft auch das Schutzziel Vertraulichkeit gebrochen werden. Eine weitere wichtige Angriffsklasse aktiver Angriffe sind Denial of Service An- griffe, d.h. das ¨Uberschwemmen von Rechnernetzen mit Nachrichten, um somit die Verf¨ugbarkeit der Systemkomponenten zu beeintr¨achtigen.

Bei einemungezielten Angriff wird das Opfer zuf¨allig angegriffen, weil es ein f¨ur den Angreifer verwundbares IT-System nutzt. Als Beispiel seien Massenmails genannt, die auf eine pr¨aparierte Seite verlinken. Die Empf¨anger der Massenmail sind zuf¨allig ausgesucht. Bei einemgezielten An- griff hingegen wird nur ein bestimmtes Opfer angegriffen. Als Beispiele seien Erpressung genannt (”Wenn Sie nicht 10.000 EUR bezahlen, werden wir Ihren Webserver lahmlegen.”) oder gezielte Malware wie Stuxnet genannt. In der Regel sind gezielte Angriffe schwerer zu unterbinden, weil der Angreifer typischerweise h¨oher motiviert ist, sein ausgesuchtes Opfer zu sch¨adigen.

Zus¨atzlich zu den oben genannten technischen Angriffen existieren weitere Formen. Hierzu sei im Speziellen das Social Engineering genannt, bei welchem Angreifer versuchen, z.B. durch das

1.4. WEITERE GRUNDLEGENDE BEGRIFFE 21 Vort¨auschen einer falschen Identit¨at an sensible Informationen zu gelangen. Die Angriffsformen werden hierbei in Kombination eingesetzt. Der Angreifer versucht im ersten Schritt dem Opfer die Informationen zu entlocken, mit welchen im Nachhinein Sicherheitsmaßnahmen umgangen werden k¨onnen. Ein g¨angiges Beispiel hierf¨ur sind Water Hole Angriffe, bei denen das Surfverhalten poten- zieller Opfer beobachtet und die besuchten Webseiten auf Sicherheitsl¨ucken untersucht werden. Im Nachhinein versucht der Angreifer Schadcode auf eine oder mehrere dieser Webseiten zu injizieren, um das Opfer auf Hostseiten von Malware weiterzuleiten [Siehe ?, Seite 21]. Durch kommerziell oder auch frei erh¨altliche Toolkits, wie zum Beispiel Blackhole, k¨onnen viele solcher Angriffe mit geringem technischem Wissen und Aufwand automatisiert durchgef¨uhrt werden [?].

1.4.3 Angreifertypen

In diesem Abschnitt gehen wir auf die unterschiedlichen Angreifertypen ein. Angreifer werden anhand ihrer F¨ahigkeiten, Motivation und ihrer technischen und finanziellen Ressourcen unter- schieden.

Mit dem Kenntnisstand eines Angreifers ist neben seinen technischen F¨ahigkeiten auch sein Wissen um die eingesetzte Infrastruktur gemeint. Deshalb wird zwischen Innen- und Außent¨ater unterschieden. Ein Angreifer kann auch ein ehemaliger Mitarbeiter oder Dienstleister sein. Dieser besitzt detailliertere Kenntnisse ¨uber die eingesetzte IT-Infrastruktur, Anwendungen etc. als ein Außent¨ater. Gepaart mit entsprechenden technischen F¨ahigkeiten stellt ein Innent¨ater eine große Bedrohung dar.

Die vermutlich st¨arkste Gruppe von Angreifern sind staatliche Dienste wie staatliche und milit¨arische Beh¨orden (Nachrichtendienste, Strafverfolger). Sie besitzen hohe finanzielle Res- sourcen und F¨ahigkeiten und sind hoch motiviert. Unter dem Projekt ECHOLON betrei- ben z.B. angels¨achsische Nachrichtendienste seit mehreren Jahren bereits ein fl¨achendeckendes Uberwachungsprogramm f¨¨ ur Satelliten, Telefongespr¨ache und Internetverbindungen. Beispielswei- se konnten so auch Verhandlungen zwischen Airbus und potenziellen Auftraggebern aus Saudi- Arabien abgeh¨ort und an amerikanische Unternehmen weitergeleitet werden [?]. Ebenso geht der Angriff mithilfe des Stuxnet Wurms vermutlich auf einen Einsatz amerikanischer Geheimdienste zur St¨orung des iranischen Atomprogramms zur¨uck [? ].

Ein vermutlich ¨ahnlich starkes Angriffspotenzial besitzt die Underground Economy, eine kri- minelle Schattenwirtschaft, die hoch spezialisiert und arbeitsteilig agiert. Neben illegalen Waren- verk¨aufen (Drogen, Waffen) z¨ahlen Identit¨atsdiebst¨ahle und Betrug zu den h¨aufigsten Delikten.

Die illegal erworbenen Informationen (z.B. Kreditkartennummern, Identit¨aten, E-Mail-Konten) werden auf dem digitalen Schwarzmarkt (Foren, IRC Channel, Hidden Services) zum Verkauf angeboten.

Immer wenn es um viel Geld geht, ist die Gefahr von Beteiligungen Krimineller nicht ver- nachl¨assigbar. Gerade beim Aussp¨ahen von Betriebsgeheimnissen im Rahmen der Wirtschaftss- pionage kommt eine Mischung aus privaten und staatlichen Angreifern zum Zuge.

Im Zuge der Spionage bzw. Industriespionage wird oftmals der Begriff Advanced Persistent Threat genannt. Diese gezielten Angriffe zeichnen sich sowohl durch einen hohen Aufwand und F¨ahigkeiten seitens der Angreifer als auch durch eine lange Angriffsdauer aus. Ebenso versucht der Angreifer dabei m¨oglichst unentdeckt zu bleiben, um ¨uber einen großen Zeitraum an sensible Informationen zu gelangen [? ?]. Als Beispiel f¨ur eine solche Art Angriff sei Operation Aurora [?

] erw¨ahnt, dem in den Jahren 2009 und 2010 mehre Großunternehmen, darunter Google und Adobe, zum Opfer fielen. Damals wurden Mitarbeiter der Firmen mit E-Mails einer vermeintlich vertrauensw¨urdigen Quelle gek¨odert und auf eine infizierte Webseite geleitet. Die Angreifer nutzten hierbei eine Sicherheitsl¨ucke des Internet-Explorers aus, mit deren Hilfe ein Schadprogramm auf die Rechner geladen werden konnte, um sich ¨uber einen l¨angeren Zeitraum Zugang zu den Systemen und dem geistigen Eigentum der Unternehmen zu verschaffen.

Weiterhin wird zwischen technisch versierten Angreifern ohne finanziellen Hintergrund (Ha- cker) und mit finanzieller Motivation (Cracker) unterschieden, die mit ihren technischen Kennt- nissen Schwachstellen eines Systems aufdecken, um hieraus Angriffe, sogenannteExploits, zu ent- wickeln. Diesen gegen¨uber stehen Angreifer mit geringem technischen Wissensstand, die Exploits

Dritter f¨ur ihre Angriffe verwenden (Skript Kiddie). Da hierbei die Schwachstellen ¨offentlich bekannt sind, werden diese meist in kurzer Zeit durch entsprechende Security Patches beho- ben. Nichtsdestotrotz geht durch die ¨offentliche Zug¨anglichkeit der Exploits eine nicht zu un- tersch¨atzende Bedrohung aus.

Als letzte Kategorie von Angreifern seien nochWhistleblower erw¨ahnt. Dabei handelt es sich um Innent¨ater, die als vertraulich eingestufte Informationen ihrer Institution ver¨offentlichen. Der bekannteste Fall ist Edward Snowden, der tiefe Einblicke in die Aktivit¨aten staatlicher Nachrich- tendienste gew¨ahrt. Bekannt ist auch die Enth¨ullungsplattform Wikileaks.

1.4.4 Abwehr von Angriffen

F¨ur die Abwehr und Erkennung von Angriffen stehen technische, personelle sowie organisatori- sche Maßnahmen zur Verf¨ugung. Das Gef¨ahrdung passiver Angriffe kann beispielsweise mithilfe geeigneter Verschl¨usselungsverfahren verkleinert werden. Denial of Service Angriffe k¨onnen durch Uberwachung des Netzverkehrs fr¨¨ uhzeitig erkannt und entsprechende Gegenmaßnahmen eingelei- tet werden. An dieser Stelle kann die technische Umsetzung der Schutzziele (vgl. Tabelle 1.1) eine Orientierung bieten.

Allerdings spielen neben den F¨ahigkeiten eines Angreifers auch die zur Verf¨ugung stehenden technischen und finanziellen Ressourcen eine mindestens ebenso so große Rolle. Gezielte Angriffe auf IT-Systeme stellen f¨ur Unternehmen und Organisationen die gr¨oßte Bedrohung dar, da den Angreifern in den meisten F¨allen gen¨ugend finanzielle und technische Mittel zur Verf¨ugung stehen, womit Einbruchversuche und Datendiebst¨ahle oftmals ¨uber einen l¨angeren Zeitraum unentdeckt bleiben k¨onnen. Denken Sie beispielsweise an das durch die NSA betriebene PRISM-Projekt, welches entsprechende finanzielle sowie technische Ressourcen und Zugriff auf Hintert¨uren von Sicherheitsprodukten hat. Dadurch sind die M¨oglichkeiten, um sich dagegen sch¨utzen zu k¨onnen, sehr gering bis unm¨oglich.

Auch die Unterscheidung, ob es sich bei einem potenziellen Angriff um eine vors¨atzliche Hand- lung oder einen Fehler handelt, kann nicht immer genau abgesch¨atzt werden. Erschwerend kommt hinzu, dass ein potenzieller Angriff auch durch Fahrl¨assigkeiten seitens des Benutzers hervorgehen kann. Eine große Anzahl durch Mitarbeiter verursachter Angriffe geht hierbei aus Nachl¨assigkeiten und mangelnden Kenntnissen der Sicherheitskonzepte hervor [?].

Kontrollaufgabe 3 (Angreifer und Angreifertypen). 1. Grenzen Sie die Begriffe Gefahr, Be- drohung und Gef¨ahrdung an Hand des Beispiels Hochwasser voneinander ab.

2. Wie wird bei der Risikoabsch¨atzung vorgegangen?

3. Was ist der Unterschied zwischen einem aktiven und passiven Angriff ? 4. Erl¨autern Sie den Begriff Social Engineering.

1.5 Rechtlicher Rahmen und Privacy by Design

IT-Sicherheit sollte nicht nur im Eigeninteresse einer Institution umgesetzt werden. Vielfach for- dern Gesetze die Umsetzung geeigneter IT-Sicherheitsmaßnahmen. Wichtige Gesetze in diesem Zusammenhang sind:

• Bundesdatenschutzgesetz (BDSG) und Datenschutzgesetze der Bundesl¨ander

• Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG)

• Teledienstedatenschutzgesetz (TDDSG)

• Telekommunikationsgesetz (TKG)

Wir beginnen mit den Datenschutzgesetz und f¨uhren zun¨achst in Definition 16 den Begriff Datenschutz ein.

1.5. RECHTLICHER RAHMEN UND PRIVACY BY DESIGN 23 Definition 16 (Datenschutz). Mit Datenschutz wird der Schutz personenbezogener Daten vor Missbrauch durch Dritte bezeichnet.

Ziel des Datenschutzes ist es, die Privatsph¨are jedes Einzelnen zu sch¨utzen. Rechtlicher Aus- gangspunkt ist das Grundrecht aufinformationelle Selbstbestimmung. Die Grundidee dieses Grund- rechts ist es, dass der Einzelne die M¨oglichkeit haben soll, selbst zu bestimmen, wer bei welcher Gelegenheit welche Informationen ¨uber ihn erh¨alt.

Datenschutz heißt im Englischen Privacy, diese Bezeichnung wird mittlerweile aber auch oft im Deutschen verwendet. Damit Privacy nicht eine Nebenrolle spielt, sondern integraler Bestand- teil unserer IT-Systeme wird, hat Ann Cavoukian in den 1990er Jahren das Paradigma Privacy by Design entwickelt. Cavoukian ist Informationsfreiheits- und Datenschutzbeauftragte (Informa- tion & Privacy Commissioner) der Provinz Ontario in Kanada. Die Grundidee von Privacy by Design ist: Rechtsvorschriften allein sind nicht ausreichend f¨ur die Gew¨ahrleistung von Daten- schutz. Desweiteren m¨ussen Nutzerinnen und Nutzer wieder in die Lage versetzt werden, ¨uber ihre personenbezogenen Daten bestimmen zu k¨onnen.

Hierf¨ur hat Cavoukian sieben Grundprinzipien aufgestellt, von denen wir einige nennen:

1. Proaktiv, nicht reaktiv; als Vorbeugung und nicht als Abhilfe: Der Privacy by Design Ansatz sieht m¨ogliche Verletzungen der Privatssph¨are voraus und verhindert sie, bevor sie entstehen k¨onnten.

2. Datenschutz als Standardeinstellung: Ein IT-System bietet systemimmanent als Standarde- instellung den Schutz der Privatsph¨are und personenbezogener Daten.

3. Der Datenschutz ist in das Design eingebettet: Zur Entwurfsphase eines IT-Systems, einer Software oder eines Gesch¨aftsprozesses wird der Datenschutz bereits ber¨ucksichtigt.

4. Sichtbarkeit und Transparenz – f¨ur Offenheit sorgen: Komponenten und Verfahren eines IT- Systems k¨onnen unabh¨angigen Pr¨ufungen unterzogen werden. Sie sind einsehbar und f¨ur alle Beteiligten (Nutzer und Anbieter) transparent.

Grundpfeiler des Bundesdatenschutzgesetzes (BDSG) sind die folgenden Prinzipien:

• Datenvermeidung: Daten sollen nur erhoben werden, wenn es wirklich notwendig ist.

• Datensparsamkeit: wenn Daten erhoben werden m¨ussen, dann nur diejenigen, die zur Zweckerf¨ullung tats¨achlich notwendig sind.

• das allgemeine Verbot der Verarbeitung personenbezogener Daten: grunds¨atzlich d¨urfen per- sonenbezogene Daten nur mit Einwilligung der Betroffenen oder aufgrund gesetzlicher Ge- stattung verarbeitet werden (§4 Abs. 1 BDSG).

Das Bundesdatenschutzgesetz (§ 9) verpflichtet Daten verarbeitende Stellen, geeignete tech- nische und organisatorische Maßnahmen zum Schutz der erhobenen Daten zu treffen (Datensi- cherheit). Personenbezogene Daten d¨urfen danach nur Befugten zug¨anglich sein, da sie vertraulich sind, und d¨urfen nicht unbemerkt ver¨andert oder gel¨oscht werden.

Das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) verpflichtet unter Anderem Aktiengesellschaften zur Schaffung eines unternehmensinternen Risikofr¨uherken- nungssystems. Nach§ 91 Abs. 2 muss der Vorstand geeignete Maßnahmen treffen, um den Fort- bestand der Gesellschaft gef¨ahrdende Entwicklungen fr¨uh zu erkennen. Und solche Gef¨ahrdungen k¨onnen auch durch fehlende IT-Sicherheit entstehen.

Auch das Teledienstedatenschutzgesetz (TDDSG) fordert die Einhaltung von Schutzzielen.

Nach § 4 Abs. 4 Nr. 3 TDDSG hat der Diensteanbieter durch technische und organisatorische Vorkehrungen sicherzustellen, dass der Nutzer Teledienste gegen Kenntnisnahme Dritter gesch¨utzt in Anspruch nehmen kann. In diesen Anwendungsbereich fallen Internet- und E-Mailprovider wie Deutsche Telekom, Strato usw., aber auch Institutionen, die ihren Mitarbeitern Zugang zu Internet und E-Mail gew¨ahren.

Das Telekommunikationsgesetz (TKG) enth¨alt eine Reihe von Vorschriften (§§ 88-115) zum Schutz des Fernmeldegeheimnisses (Vertraulichkeit), zum Datenschutz und zu Belangen der ¨offent- lichen Sicherheit (Verf¨ugbarkeit). Es verpflichtet Diensteanbieter zur Ausarbeitung eines IT- Sicherheitskonzepts (siehe Abschnitt 1.6).

1.6 Security Management

Bevor in den nachfolgenden Kapiteln die technischen Aspekte der IT-Sicherheit betrachten werden, soll zum Abschluss des Kapitels der Fokus auf organisatorische Maßnahmen gelegt werden. Denn auch organisatorische Maßnahmen spielen f¨ur die Einhaltung der Schutzziele bzw. f¨ur die Sicherheit eines IT-Systems eine Rolle. Weiterf¨uhrende Literatur zu diesem Thema finden Sie in den B¨uchern von Dieter Gollmann [? ], Claudia Eckert [? ], den BSI Grundschutzkatalogen [? ? ] und der ISO/IEC Reihe 27000.

F¨ur die Belange der IT-Sicherheit einer Organisation sind zum einen entsprechend gut ausge- bildete Mitarbeiter bzw. eine zentrale organisatorische Einheit von Vorteil, die fachlich fundierte Entscheidungen ¨uber die einzusetzenden Sicherheitsprodukte und Maßnahmen treffen k¨onnen.

Des Weiteren m¨ussen auch Mitarbeiter bzw. Anwender der Systeme entsprechend geschult und sensibilisiert werden. Ebenfalls muss bedacht werden, dass der Zustand der Sicherheit nicht un- ver¨anderbar ist. Sicherheit ist ein Prozess und muss durch aktives Management aufrechterhalten werden. Aus diesem Grund besteht die Notwendigkeit, Sicherheitsmaßnahmen auch nach ihrer Planung, Umsetzung und Einf¨uhrung regelm¨aßig auf ihre Wirksamkeit und Anwendbarkeit zu va- lidieren. Hierbei k¨onnen organisatorische ¨Anderungen, wie z.B. ver¨anderte Gesch¨aftsprozesse oder Infrastrukturen sowie externe ¨Anderungen (gesetzliche Grundlagen, neue technische Maßnahmen, neue Sicherheitsl¨ucken) ausschlaggebend sein.

Auch bei der Auswahl und Umsetzung der Sicherheitsmaßnahmen m¨ussen grundlegende Aspek- te beachtet werden, welche an dieser Stelle hervorgehoben werden.

• Die Auswahl der entsprechenden Sicherheitsl¨osungen ist abh¨angig von Funktionalit¨at und Einsatzgebiet des Systems.

• Sicherheitsmaßnahmen beanspruchen zus¨atzlich die Rechenleistung der Systeme.

• Schlecht bedachte Sicherheitsmaßnahmen und -l¨osungen k¨onnen zu einem Produkti- vit¨atsverlust f¨uhren.

In der Praxis existieren eine Reihe von Leitf¨aden, Empfehlungen bzw. Best Practices, wodurch die Orientierung an dieser Stelle wiederum zum gewohnten Dilemma wird. Im Rahmen dieses Moduls wird die ISO/IEC Reihe 27000 vorgestellt, welche im Zusammenhang mit Sicherheitsstra- tegien in Exkurs 1 detaillierter betrachtet wird.

Exkurs 1(ISO/IEC Reihe 27000). Die ISO Reihe 27000, herausgegeben von der International Or- ganization for Standardization (ISO) und der International Electrotechnical Commission (IEC), dient als internationale Normreihe f¨ur die Umsetzung und Gew¨ahrleistung der Informationssi- cherheit. Des Weiteren beschreibt die Reihe Empfehlungen f¨ur die Einf¨uhrung und den Betrieb eines Informationssicherheits-Management Systems (ISMS - Information Security Management System).

Das ISMS spezifiziert einen Managementprozess (Verfahren, Regeln und Richtlinien) f¨ur die Uberwachung, Aufrechterhaltung und Verbesserung der Informationssicherheit einer Organisation.¨ Die Norm besteht aus einer Reihe von mehreren erg¨anzenden Dokumenten. Im Folgenden wird der Fokus jedoch auf ISO 27001 und 27002 gelegt. Eine Beschreibung aller Leitf¨aden und Empfeh- lungen ist im Rahmen dieses Moduls nicht m¨oglich.

• ISO/IEC 27001:2013 Beschreibt die Anforderungen an ein Informationssicherheits- Management System

1.6. SECURITY MANAGEMENT 25

• ISO/IEC 27002:2013 Leitfaden f¨ur die Implementierung eines Informationssicherheits- Management Systems

Die Norm 27002 gliedert sich in 14 Themenbereiche, unterteilt in mehrere Kategorien, so- genannte Kontrollziele und zus¨atzlich 14 Maßnahmen, durch deren Umsetzung die Kontrollziele erreicht werden k¨onnen. Die Themenbereiche umfassen unter anderem Angaben zur Erstellung von Sicherheitsstrategien, Identifikation und Klassifikation von Informationsg¨utern, organisatori- sche Maßnahmen und Managementprozesse, Zugangskontrolle, Netzwerksicherheit und den Um- gang mit Sicherheitsvorf¨allen.

Im Gegensatz zu den Grundschutzkatalogen des BSI bietet die Norm lediglich einen abstrakten Rahmen f¨ur die Umsetzung des ISMS.

In einer weiteren Betrachtung stellt sich die Frage, wie die Sicherheitsmaßnahmen f¨ur die unter- schiedlichen Bereiche der IT-Infrastruktur eines Unternehmens oder einer Organisation umgesetzt und deren Einhaltung gew¨ahrleistet werden k¨onnen. An dieser Stelle werden entsprechende Vor- schriften und Regeln f¨ur eine strategische Umsetzung und Einhaltung der Sicherheitsziele ben¨otigt.

Sicherheitsziele werden auch Sicherheitsstrategie genannt (siehe Definition 17).

Definition 17(Sicherheitsstrategie). Die Sicherheitsstrategie bzw. Sicherheitspolitik (security po- licy) einer Organisation beschreibt technische und organisatorische Regeln sowie Verantwortlich- keiten, Verhaltensrichtlinien und Rollen, um die Einhaltung der Schutzziele zu gew¨ahrleisten.

Die Sicherheitsstrategien decken die unterschiedlichen Bereiche und Infrastrukturen (Hardware- , Software-, Netzwerk-Policies etc.) eines Unternehmens ab. Sie geben Richtlinien vor, sie hei- ßen daher auchPolicies. Sie beschreiben textuell den Schutzgegenstand sowie Notwendigkeit und Maßnahmen zur Gew¨ahrleistung des Schutzes. Des Weiteren sind Reaktionen auf Notf¨alle und Ansprechpartner bzw. Verantwortlichkeiten anzugeben. Allerdings ist darauf zu achten, dass die Maßnahmen/Ziele pr¨azise und verst¨andlich formuliert und umsetzbar sind. Die Schutzmaßnahmen k¨onnen anhand der festgelegten Anforderungen regelm¨aßig validiert werden.

Beispiele sind Passwort-Policies8, die den Umgang mit Passw¨ortern beschreiben und da- bei Auskunft ¨uber die Mindestl¨ange der Passw¨orter, die zu verwendenden Zeichen sowie die G¨ultigkeitsdauer geben. Netzwerk-Policies beschreiben beispielsweise die Konfiguration einer Fire- wall oder welche Sicherheitsprotokolle f¨ur die Netzwerkkommunikation eingesetzt werden. Ebenso kann durch die Policies geregelt werden, welchen Personen physischer Zugang zu den Systemen vorbehalten ist bzw. wie die Systeme vor einem physischen Einbruch oder Diebstahl zu sichern sind [?].

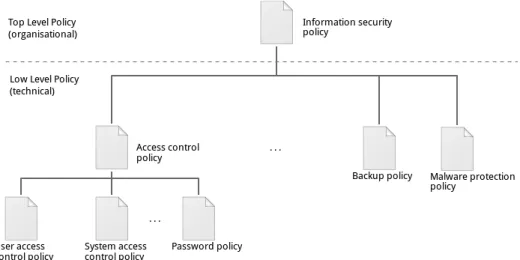

Policies werden auf zwei Ebenen unterschieden, die im Weiteren als organisatorische bzw. tech- nische Ebene bezeichnet werden (vgl. Abbildung 1.4). Auf der obersten Ebene wird eine unterneh- mensweite allgemeing¨ultige Policy (information security policies) definiert. Diese Top-Level-Policy gibt Auskunft ¨uber die grunds¨atzliche Position der Organisation bez¨uglich der Informationssicher- heit bzw. die Bedeutung der Informationssicherheit aus Sicht der Organisation. Im Beispiel 7 werden einige Inhalte dieser Top-Level-Policy angegeben.

Beispiel 7 (Information Security Policy). Folgende Inhalte sind Bestandteil einer Information Security Policy:

• Definition und Bedeutung der IT-Sicherheit f¨ur das Unternehmen

• Geltungsbereich und Ziele der Information Security Policy

• Beschreibung des Security Management Prozesses, zum Beispiel:

– Koordination und Verantwortlichkeiten – Review der Policies

– Anforderungen an Schulungsmaßnahmen

8In Abschnitt 7.2.1 werden erg¨anzend Anforderungen an ein sicheres Passwort gestellt.

![Abbildung 1.2: Angriffsziele nach Industrie, Quelle: Symantec [? ]](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/8.918.255.654.526.891/abbildung-angriffsziele-nach-industrie-symantec.webp)

![Abbildung 1.5: Abh¨ angigkeiten und Zusammenh¨ ange der Begriffe nach Eckert [? ].](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/27.918.211.690.780.1023/abbildung-abh-angigkeiten-zusammenh-ange-begriffe-eckert.webp)

![Abbildung 2.3: Symmetrische Verschl¨ usselung nach ? ]](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/33.918.146.757.451.801/abbildung-symmetrische-verschl-usselung-nach.webp)

![Abbildung 2.4: Asymmetrische Verschl¨ usselung nach ? ]](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/35.918.154.757.589.964/abbildung-asymmetrische-verschl-usselung-nach.webp)

![Abbildung 2.5: Hybride Verschl¨ usselung nach ? ] und ? ]](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/37.918.172.747.140.617/abbildung-hybride-verschl-usselung.webp)

![Abbildung 2.6: Message Authentication Code (MAC) nach ? ].](https://thumb-eu.123doks.com/thumbv2/1library_info/4690706.1612653/38.918.163.764.619.945/abbildung-message-authentication-code-mac-nach.webp)