Trau, SCHAU, wem? - V-IDS oder eine andere Sicht der Dinge

Volltext

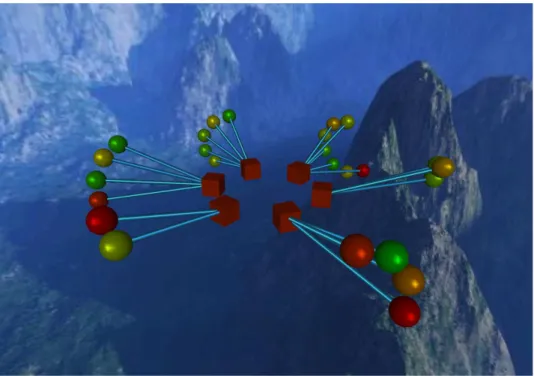

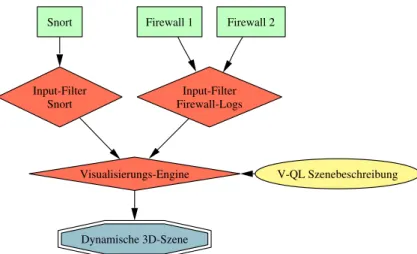

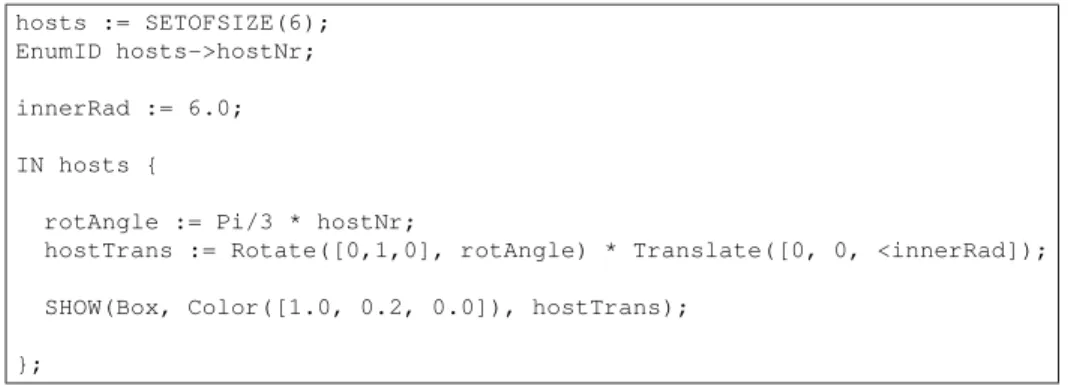

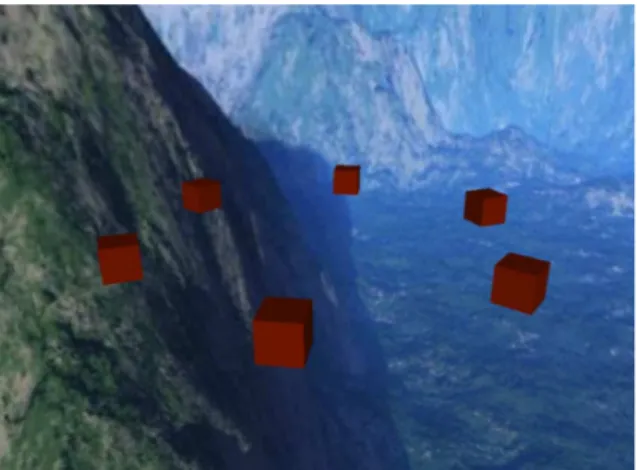

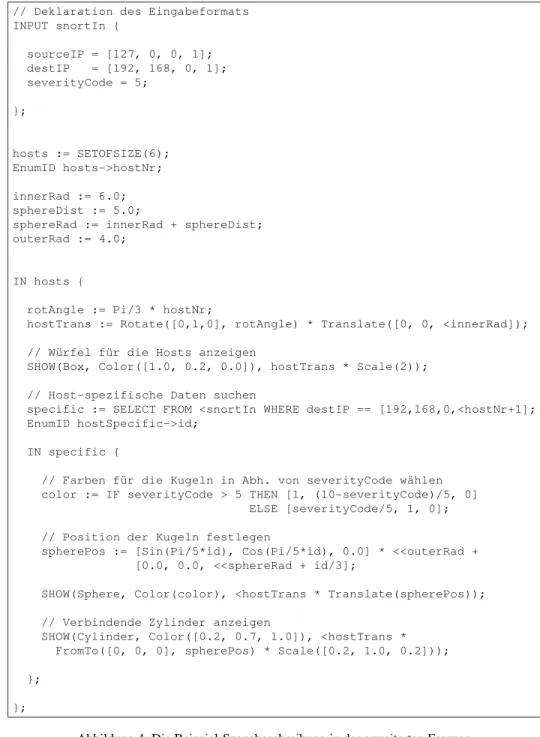

Abbildung

ÄHNLICHE DOKUMENTE

Hinweise: Bitte Namen und ¨ Ubungsgruppe auf jedem Blatt.. Maximal 3

Alle drei Chemikalien werden vermischt und in das Reagenzglas gegeben, das fast waagerecht mit dem Stativ befestigt wird.. Der Stopfen mit der gebogenen Pipette

Anschließend wird das Reagenzglas mit dem Stopfen und der sich darin befindenden gebogenen Pipette verschlossen In diesem Versuch wird Methan aus wasserfreiem

Wenn überprüft wurde, dass der Tropftrichter geschlossen ist, werden 10 ml konzentrierte Schwefelsäure in den Tropftrichter gefüllt und er wird mit einem Stopfen

Der aufsteigende Dampf wird über eine gebogene Einmalpipette in ein Reagenzglas geleitet, welches in einem mit Eis gefüllten Becherglas steht.. Beobachtung: Das zuvor weiße,

Der aufsteigende Dampf wird über eine gebogene Einmalpipette in ein Reagenzglas geleitet, welches in einem mit Eis gefüllten Becherglas steht.. Beobachtung: Das zuvor weiße,

Materialien: 400 mL Becherglas, schwer schmelzbares Reagenzglas, Reagenzglas, durchbohrter Stopfen, rechtwinklig gebogenes Glasrohr, Bunsenbrenner

In diesem Versuch wird der Indikator Phenolphtalein synthetisiert und im Anschluss der Farbumschlag des Indikators im alkalischen Milieu